Red Team services

I nostri servizi Red Team simulano un agente esterno sponsorizzato che sfida un'organizzazione per migliorarne la propria efficacia.

Richiedere maggiori informazioni:

La missione del Red Team, nella sicurezza informatica, è quella di simulare un agente esterno sponsorizzato che effettui un accesso non autorizzato ai sistemi aziendali ottenendo, oltre alla classica intrusione, la persistenza nel tempo, l'escalation dei privilegi sui sistemi aziendali e persino l'alterazione e il furto di informazioni aziendali strategiche.

Durante la loro esecuzione, i servizi del Red Team valutano continuamente le capacità di rilevamento e risposta del team di sicurezza (Blue Team) in caso di un incidente di sicurezza, simulando le azioni di un attore ostile e mettendo alla prova le difese contro un attacco reale.

Gli scenari di attacco possono essere progettati e guidati dall'intelligence sulle minacce, come definito dal framework TIBER e DORA, conferendo a questi esercizi un maggiore realismo.

Vantaggi dei servizi di Red Team

I servizi di Red Team aiutano a rilevare e contenere un'intrusione nelle fasi iniziali. In questo modo si eviterà il furto di informazioni strategiche e l'interruzione delle normali operazioni aziendali. Questo obiettivo è raggiunto in modo graduale attraverso:

- Individuazione delle debolezze trasversali dell'azienda.

- Miglioramento delle procedure di risposta.

- Miglioramento dei sistemi di monitoraggio, identificando e sanando i punti deboli nel processo di rilevamento e analisi degli eventi.

- Formazione del personale di sicurezza per rispondere a incidenti reali.

Tutti questi vantaggi diretti del Red Team si traducono in una rapida evoluzione delle capacità del team di difesa, consentendo loro di combattere con maggiore efficacia le situazioni reali che potenzialmente dovranno affrontare in futuro.

Dall'accesso perimetrale alla simulazione di ransomware

Scenari del Red Team

Definizione di scenari Red Team per simulare attori o dipendenti malintenzionati, attaccanti remoti o simulazioni di ransomware.

Le aziende sono continuamente esposte ad attori o avversari maligni che possono generare rischi in vari modi. In questo contesto, il nostro Red Team simula attori o avversari malintenzionati alla ricerca di un particolare obiettivo. Questo è noto come scenario di red team.

La tabella seguente illustra alcune alternative che potrebbero essere utilizzate per definire degli esempi rappresentativi di scenari per un'esercitazione Red Team:

Atore maligno

- Attaccante da remoto

- Collaboratore compromesso

- Dipendente scontento o compromesso

- Concorrente

- Attivista / Terrorista

- Altri Attori Maligni che potrebbero essere concordati con il Cliente

Vettore di intrusione

- Sfruttamento delle vulnerabilità

- Ingegneria sociale (incluso il phishing)

- Indovinare la password

- WIFI or Ethernet

- Accesso remoto o VPN

- Informazioni trapelate (che potrebbero includere gli account dell’utente)

Obiettivi

- Elevazione dei privilegi

- Compromissione di obiettivi (ERP, Tesoreria, OT, SCADA, ecc.)

- Ransomware

- Ottenere informazioni sensibili

- Filtrare/manipolare/sabotare i prodotti (software, brevetti, ecc.)

- Forzare dei pagamenti non autorizzati

- Qualsiasi altro obiettivo concordato con il Cliente

Esempi di scenari del Red Team

Come nel caso di un vero Attore Maligno, i servizi del Red Team possono ipotizzare molteplici scenari per massimizzare il successo dell'esercitazione.

Pertanto, definendo gli attori e gli obiettivi dannosi più rilevanti, è possibile definire un particolare scenario Red Team che rappresenti un attacco reale. I seguenti scenari sono solo esempi rappresentativi di attacchi:

- "Un concorrente che utilizza un account di un utente compromesso con l'obiettivo di accedere a informazioni sensibili (brevetti)".

- "Un attivista che cerca di sfruttare una vulnerabilità per accedere all'infrastruttura SCADA per eseguire attività di sabotaggio".

- "Un dipendente scontento collabora con terzi per effettuare un pagamento non autorizzato".

- "Un'azienda collaboratrice, con accesso a determinati servizi aziendali, viene compromessa e facilita la diffusione del ransomware al proprio cliente"

Simulazione di ransomware

L'elenco precedenmente menzionato potrebbe essere infinito e qualsiasi scenario realistico puo essere riprodotto nell'ambito di uno scenario Red Team.

Se è vero che il´servizio di Red Team va ben oltre la realizzazione di un singolo scenario Red Team, la simulazione di ransomware è uno scenario che ha acquisito un notevole appeal negli ultimi tempi. Poiché gli attacchi ransomware diventano sempre più frequenti e sofisticati, le organizzazioni stanno aumentando gli sforzi per affrontare un potenziale attacco ransomware. Di fatto, un'organizzazione dovrebbe essere in grado di rispondere senza dubbi alle seguenti domande:

- La mia organizzazione è pronta a resistere a un attacco ransomware?

- I miei livelli di difesa sono pronti a identificare, contenere e recuperare un attacco ransomware mirato?

- La mia organizzazione ha avuto l'opportunità di sperimentare o imparare dagli attacchi ransomware?

Resistere a un attacco ransomware

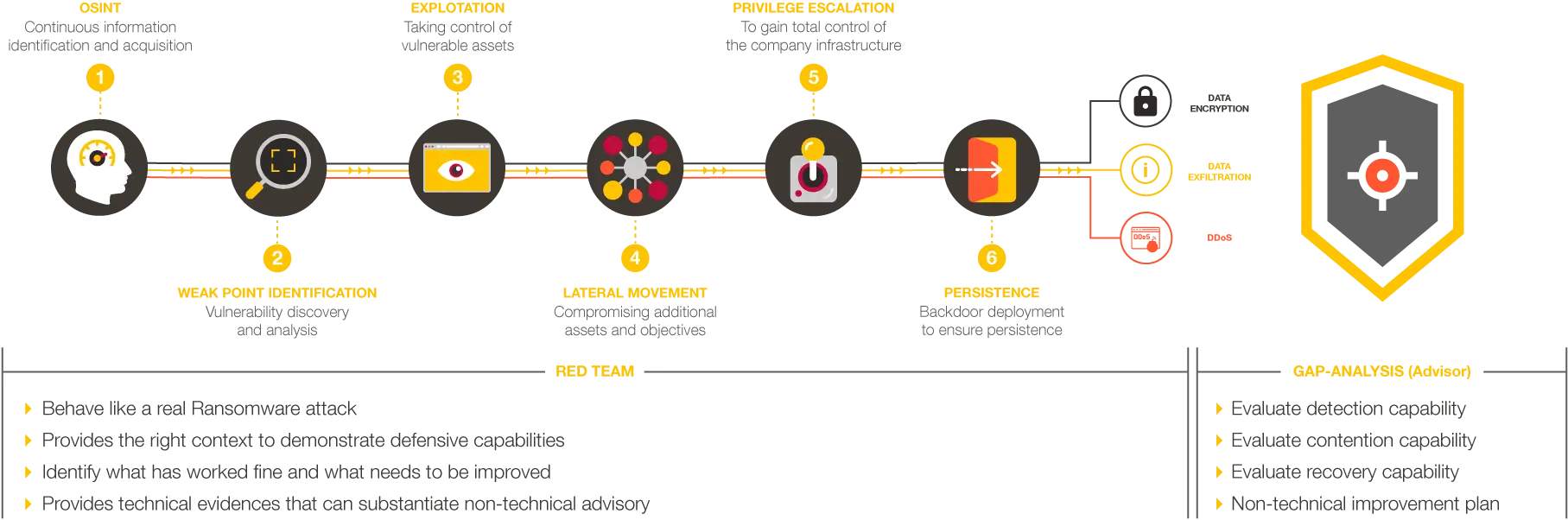

Nel caso in cui una qualsiasi delle domande di cui sopra sia negativa, si consiglia di condurre uno Scenario Red Team basato sulla Simulazione Ransomware. Per questo caso particolare suggeriamo la realizzazione delle seguenti due fasi:

- Scenario Red Team: svolgimento delle attività incluse in un esercizio di simulazione Ransomware end-to-end.

- Gap-Analysis: un consulente analizza la risposta fornita dai livelli difensivi dell'organizzazione, in termini di rilevamento, contenimento e recupero degli asset durante lo scenario Red Team, con l'obiettivo di identificare possibili migliorie.

Se ritenete opportuno svolgere un'esercitazione Red Team, e indipendentemente dai diversi scenari qui presentati, non esitate a chiederci una consulenza per definire lo scenario più adatto alle esigenze della vostra organizzazione.

Domande frequenti sul Red Team

Che cos'è un'esercitazione Red Team?

Un’esercitazione Red Team consiste nella progettazione e nell’esecuzione di un’operazione offensiva volta a simulare uno specifico attore maligno per testare i livelli difensivi di un’organizzazione, consentendo così di identificare non solo i rischi elevati e/o critici, ma anche di testare le effettive capacità di rilevamento e risposta dell’organizzazione

Qual è la differenza tra pentesting e Red Teaming?

Mentre un test di penetrazione è generalmente limitato a un particolare obiettivo e si concentra principalmente sul rilevamento delle vulnerabilità, un servizio Red Team non dovrebbe avere restrizioni rigide in termini di ambito, concentrandosi quindi principalmente sulla resilienza piuttosto che sulle vulnerabilità.

In questo contesto, l’esito di un’esercitazione Red Team rappresenta il grado di preparazione di un’organizzazione ad affrontare un determinato Attore Maligno.

Quanto dura un esercizio di Red Teaming?

Dipende dall’esercizio progettato. Mentre in genere un’esercitazione che parte da Internet, senza alcuna conoscenza preliminare dell’organizzazione target, può richiedere un minimo di 3 mesi per ottenere risultati rappresentativi della situazione reale degli strati difensivi, altre esercitazioni che possono iniziare con un certo livello di accesso alle risorse interne, possono richiedere un po’ meno tempo.

Vale la pena notare che le organizzazioni più mature tendono a stipulare contratti per operazioni continue di Red Team, consentendo così più esercitazioni di Red Team all’anno.

Un servizio Red Team potrebbe causare danni o interruzioni del servizio?

Come qualsiasi altro servizio offensivo, un’esercitazione del Red Team potrebbe innescare situazioni indesiderate, tra cui danni o interruzioni del servizio. Per questo motivo la gestione del rischio durante un’esercitazione Red Team è una componente critica che prevede non solo l’impiego di squadre estremamente esperte e precise, ma anche l’utilizzo di polizze assicurative in grado di coprire tali situazioni.

In che modo l'esercizio Red Team vs Blue Team può aiutare un'organizzazione?

Durante un’esercitazione di Red Team, la tecnologia, le procedure e il personale del Blue Team vengono testati, comprovando il funzionamento dei livelli difensivi.

Una volta completata l’esercitazione di Red Team, si possono organizzare sessioni di lavoro con il Blue Team per aiutare le organizzazioni a identificare le aree di miglioramento e condividere le esperienze per prepararsi al futuro.