Expertos en ciberseguridad

El universo digital está lleno de amenazas.Como especialistas en ciberseguridad protegemos su empresa de toda clase de ciberataques, analizamos las vulnerabilidades y levantamos defensas ante cualquier amenaza presente o futura.

Auditoría de seguridad IA

Protege tu Futuro en IA: Identifica, Mitiga e Innova de forma Segura. Seguridad Integral en IA.

Simulación de ciberataques

Defiende tu Red: Simulación de Ciberataques para una Seguridad Proactiva. Evalúa, Mejora y Protege tu Infraestructura.

Detección y respuesta

Protección 24/7: Detección y Respuesta sin Compromisos. Seguridad Proactiva para un Entorno Digital Resiliente.

Servicios de ciberseguridad

Auditamos sus sistemas y los defendemos

Tarlogic es uno de los principales proveedores europeos de servicios de ciberseguridad. Un equipo técnico de especialistas del más alto nivel y soluciones de última generación para proveer servicios de auditoría, pentesting, gestión de vulnerabilidades y respuesta.

Servicios de ciberseguridad

Red Team

Ciberataques reales para probar sus defensas

Nuestros expertos simulan de manera realista las técnicas utilizadas por los actores hostiles en el mundo real, atacando de forma continua e infiltrándose sigilosamente en los sistemas críticos de su compañía para identificar debilidades en las capas defensivas y fortalecer su seguridad.

Servicios de Red TeamCiberinteligencia

Descubrimos amenazas, apoyamos su negocio

Metodología propia de inteligencia de amenazas dirigida, alineada con los estándares Tiber-EU, NIS2 y DORA para proveer información de alta calidad a su estrategia de negocio. Prevención del fraude, con soluciones pioneras contra el phishing y la piratería digital.

Servicios de ciberinteligencia

Threat Hunting - Servicios MDR

Un traje a la medida de cada empresa

Threat Hunting es un servicio gestionado de defensa proactiva (MDR). Un equipo de expertos rastrea en tiempo real y 24/7 amenazas en sus sistemas, identificando actividades sospechosas incluso cuando no existen alertas. Detectamos y contenemos amenazas antes de que sea demasiado tarde.

Servicio de Threat HuntingNuestras Insignias

PROFESIONALES DE CIBERSEGURIDAD

CLIENTES PROTEGIDOS

BANDERAS CAPTURADAS

ACTIVOS AUDITADOS

PROYECTOS DE INNOVACIÓN

FONDO EUROPEO DE DESARROLLO REGIONAL

UNA MANERA DE HACER EUROPA

Tarlogic ha participado en el Programa de Iniciación a la Exportación ICEX-Next y ha contado con el apoyo de ICEX en la cofinanciación de Fondos europeos FEDER. La finalidad de este apoyo es contribuir a la internacionalización de Tarlogic.

BlackArrow

Seguridad ofensiva

Simulación de adversarios

Realice ejercicios de simulación de adversarios de forma continua (red teamers contra Threat Hunters) para afinar sus defensas y proteger la información de su negocio

BlackArrowNuestros blogs de ciberseguridad

Descubre los últimos artículos sobre ciberseguridad y ciberinteligencia en el blog de ciberseguridad de Tarlogic.

Blog de ciberseguridad

BadSuccessor: Escalada de privilegios mediante abuso de dMSA en Active Directory

La vulnerabilidad BadSuccessor presente en Windows Server 2025 permite a un atacante escalar hasta obtener privilegios de administrador de dominio[...]

Leer másBlog de BlackArrow

MSSQL linked servers: abusando ADSI para obtener contraseñas

Introducción Cuando hablamos de servidores vinculados (linked servers) en Microsoft SQL Server, normalmente pensamos en enlaces a otros servidores SQL Server. Sin embargo, esta es[...]

Leer másBlog de Ciberinteligencia

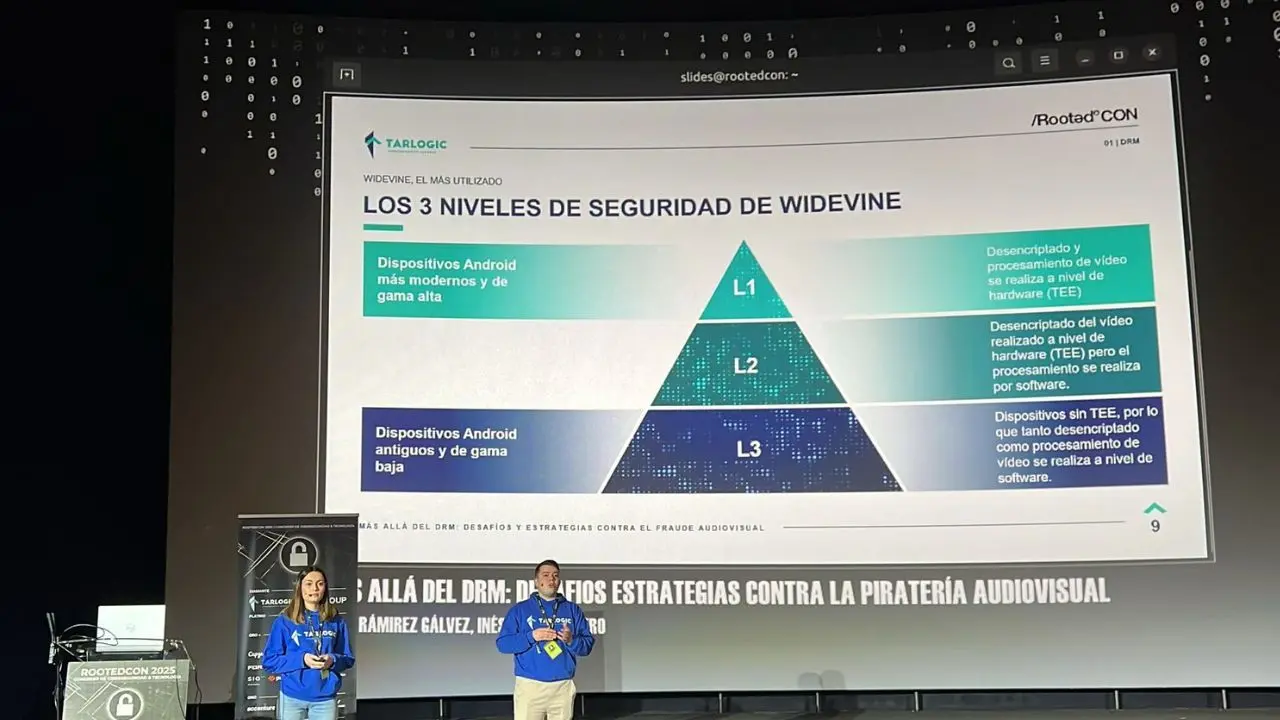

Desafíos en la lucha contra la piratería audiovisual

Combatir la piratería audiovisual exige investigar de forma continua las actividades fraudulentas y optimizar los mecanismos de prevención, detección y respuesta ante ellas Casi[...]

Leer másBlog de Ciberseguridad para todos

¿Por qué es importante hacer una auditoría de seguridad en una aplicación móvil, aunque sea de uso interno?

Más de cien vulnerabilidades al día. O lo que es lo mismo, un vector de ataque de gigantescas proporciones. Las apps móviles están hoy bajo la lupa del mundo de la cibersegurid[...]

Leer más