Counter-Phishing: Anticiparse a los criminales

Tabla de contenidos

En líneas generales, estimamos los riesgos en atención a la capacidad que tenemos de protegernos frente a las acciones que los desencadenan. Capacidad que aumenta cuan mayor conocimiento tengamos del evento en sí. En el terreno de la ciberseguridad, servicios de ciberinteligencia como el Counter-Phishing han partido de esta premisa y se han convertido en aliados indispensables para conocer en detalle las técnicas, procedimientos, actores y tecnología utilizada tras los phishing, una amenaza en constante crecimiento.

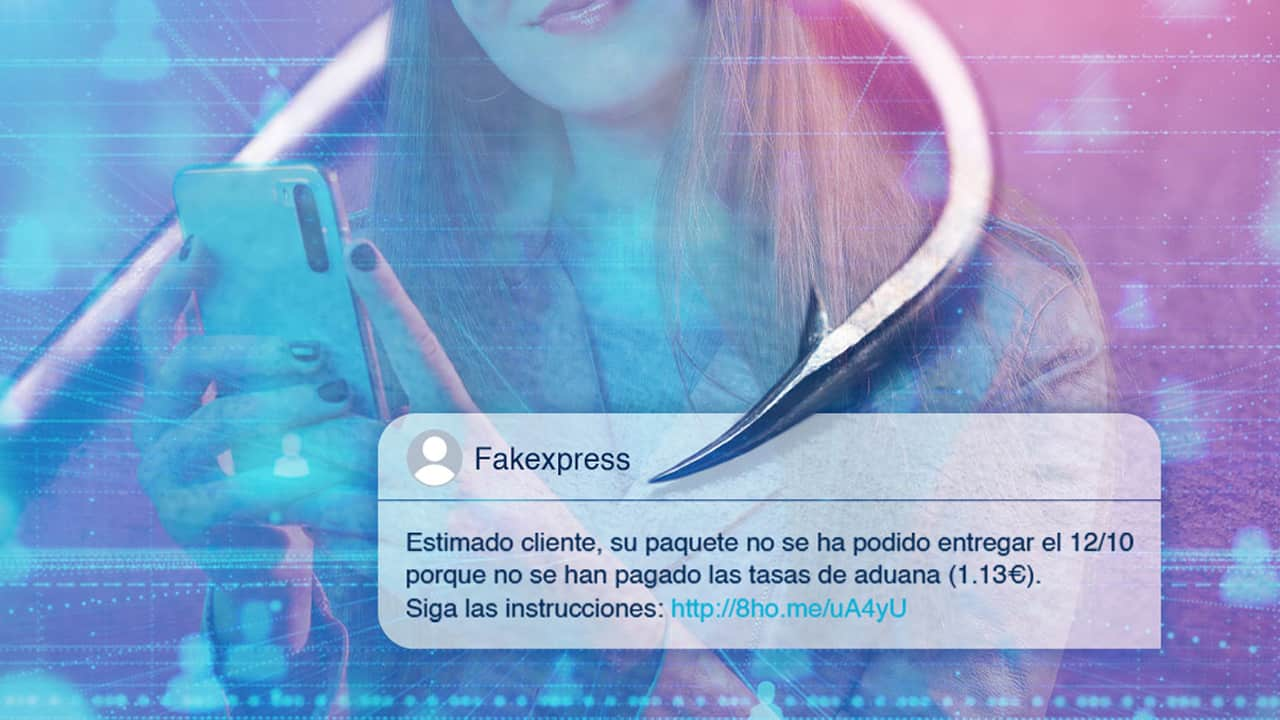

Las campañas de phishing y sus diferentes variantes como el vishing o el smishing se han convertido en un quebradero de cabeza para compañías e instituciones de todo el mundo, en especial para las entidades del sector financiero. A través de correos electrónicos, llamadas telefónicas y sms fraudulentos, los criminales buscan engañar principalmente a los usuarios finales, suplantando la identidad de organizaciones o terceros.

Como variable transversal a estas acciones subyace un elemento tan común como clave: el aprovechamiento de las circunstancias, emocionales, sociales o económicas, y por ende personales, a las que las personas nos vemos expuestas. Y, es precisamente este factor, el humano, el pilar que ha de orientar la construcción de capacidades de prevención de campañas orquestadas bajo acciones de ingeniería social.

Dicho de otro modo, el éxito de la lucha contra el fraude que ha de procurar una actividad de Counter-Phishing no puede ni debe descansar sobre «soluciones» a modo software o automatizadas. El comportamiento humano ha de ser analizado y prevenido desde una perspectiva humana.

La constante evolución de las campañas de phishing

Origen

El uso de la ingeniería social data de finales del año 1800 pero, no fue hasta la expansión del nazismo cuando su utilización se atribuyó, principalmente, a acciones de engaño y manipulación social, cuestión que aún hoy en día es objeto de amplio debate.

Las acciones de phishing tal cual las conocemos hoy en día, cobraron relevancia en la década de los 90, habiendo adquirido una exponencial generalización en los últimos dos años. En particular, aquellas que afectan al sector financiero, como ponen de manifiesto organismos como el CCN-CERT y las propias entidades bancarias.

Hace apenas unas semanas, tras un incidente de fuga de información en Revolut, una Fintech de referencia en el sector de la banca online, los atacantes consiguieron sustraer datos de más de 20.000 usuarios y desencadenó en una campaña de phishing dirigida a los mismos.

Esta viralidad no solo se está traduciendo en la existencia de más campañas de suplantación de identidad, sino también en una evolución constante de las tácticas, técnicas y procedimientos empleados por parte de los atacantes.

Sofisticación de las campañas

Aunque persisten burdas estafas que han sido desplegadas bajo estructuras en precario, las campañas sofisticadas cuya detección se vuelve cada vez más compleja para amplios sectores de la población, no dejan de crecer. Mensajes, emails, llamadas, los formatos de fraude utilizados son tan amplios como variados… los canales de comunicación que hemos incorporado a nuestro día a día.

A mediados de septiembre, la Policía Nacional anunció la desarticulación de una banda criminal que fue capaz de robar 600.000 euros poniendo en marcha una compleja y sofisticada campaña de phishing. Los delincuentes diseñaron una web maliciosa cuya apariencia era la de una entidad bancaria y lograron posicionarla en el mapa de calor de un motor de búsqueda. Los clientes del banco introducían sus datos en la página fraudulenta. Después, los criminales empleaban esos datos para acceder a su banca online y para conseguir un duplicado de las tarjetas SIM de las víctimas. Una vez que las tenían, volvían a acceder a la app bancaria, efectuaban transferencias de dinero y solicitaban microcréditos inmediatos, validando todas las acciones gracias a la SIM duplicada.

Follow the money y la explotación de la psicología humana, las variables detrás del phishing

¿Cómo consiguen tener éxito las campañas de phishing? Entran en juego diversas variables. Desde la citada creciente sofisticación de los ataques, hasta la capacidad de los criminales de aproximarse allí donde se encuentra el dinero, pasando, claro está, por el propio funcionamiento de la psique humana.

Como le decía Garganta Profunda a los avezados periodistas que destaparon el Watergate en Todos los hombres del presidente la clave está en «follow the money». Los criminales tienen un amplio conocimiento de cómo operan las entidades bancarias y qué datos exigen las apps y plataformas de las compañías financieras. Algunas campañas de phishing apuestan, directamente, por hacerse pasar por los bancos. Otras, en cambio, son más sutiles e intrincadas y emplean vías menos directas para lograr sus objetivos y no levantar suspicacias entre las víctimas y las organizaciones.

A su vez, los agentes agresores también utilizan los mecanismos de la psicología humana a su favor. Cuanto mayor sea su conocimiento de cómo responden las personas ante determinadas situaciones, más probable será que las víctimas caigan en el engaño. En este sentido, es fundamental que las campañas de phishing sean capaces de generar confianza en las víctimas. Para ello, deben guardar una apariencia de realidad tal que los usuarios no sospechen del peligro que se cierne sobre ellos. Por suerte para los delincuentes, muchas personas son como Blanche Dubois, la protagonista de Un tranvía llamado deseo, y confían «en la bondad de los desconocidos».

Amenazas más dirigidas que hacen uso de nuevas tecnologías

Además del evidente aumento de los ataques de phishing, a este fraude subyacen otras dos cuestiones clave.

Por un lado, nos encontramos con el surgimiento de nuevas tipologías de phishing que aprovechan nuevos servicios y tecnologías para aumentar la efectividad de los ataques, a la vez que se perfeccionan, estandarizan o complejizan las clásicas.

Por otro, el empleo de técnicas de spearphishing se circunscribe a campañas de fraude de mayor envergadura y más dirigidas contra sus víctimas, en las que se combinan técnicas de ingeniería social como el phishing con la implementación de malware o ransomware.

En este contexto, el incremento de fugas de información, así como la sobreexposición digital de usuarios y empresas, son componentes idóneos para que los actores amenaza elaboren sus campañas con mayor probabilidad de éxito.

Así, un correo o una llamada telefónica en apariencia legítimos pueden abrir la puerta a virus que se hagan con el control de los dispositivos, las aplicaciones o las cuentas bancarias de personas y empresas.

Phishing + malware: Un peligroso dúo dinámico

A la vez, han visto la luz tipologías de phishing más intrincadas o sutiles, que no consisten en el envío de comunicaciones directas y la redirección a páginas web maliciosas, sino, por ejemplo, en la descarga de aplicaciones móviles fraudulentas a través de las que instalar malware en los dispositivos.

Es el caso de Xenomorph, un virus escondido detrás de una app aparentemente legítima que se podía descargar en la Play Store para limpiar el sistema del móvil. Una vez descargada la aplicación, el malware se hacía con el control del dispositivo con un objetivo final claro: apoderarse de las cuentas bancarias, vulnerando las apps legítimas de los bancos.

Este fraude a gran escala nos permite observar el nivel de peligrosidad de las campañas que combinan el arte del engaño humano con la tecnología más innovadora. A la vez que pone en valor la apuesta por parte de las compañías en general, y de los bancos en particular, por servicios de investigación y análisis de fraude avanzados como el Counter-Phishing.

Puesto que, para hacerse con el control de las aplicaciones bancarias, los agentes maliciosos no solo desplegaban el malware, sino que combinaban dicha acción con el envío de ataques a través de sms. Con todo ello buscaban obtener todos los permisos de acceso necesarios. Y, así, llegar a completar un cuantioso fraude económico.

En la misma línea, una campaña de phishing browser-in-the-browser ha sido capaz de robar cuentas de Steam, plataforma de videojuegos de referencia, empleando un malware que clona el navegador haciendo creer a los usuarios que, efectivamente, están accediendo a Steam a la hora de introducir sus claves, cuando en realidad se las están dando a los delincuentes.

Consecuencias y responsabilidad

Las nuevas tipologías de phishing y su combinación con otras técnicas en el desarrollo de ataques refinados y complejos dibujan un panorama confuso en el que los usuarios deben moverse con pies de plomo y en que las compañías tienen que redoblar sus esfuerzos para anticiparse a las estrategias de los delincuentes.

De lo contrario, tanto las personas como las organizaciones deberán hacer frente a las consecuencias producidas por las campañas fraudulentas.

Los efectos de un ataque de phishing bancario exitoso impactan en la economía de los clientes, así como en la reputación y en el negocio de los bancos cuya identidad y aplicaciones han sido suplantadas y vulneradas.

Dado el nivel de impacto de los incidentes de seguridad ligados al phishing, resulta relevante dilucidar en quién reside la responsabilidad cuando dichos incidentes se materializan.

Para ello, es pertinente clasificar los diferentes tipos de fraudes bancarios, en función de quién inicia el pago fraudulento:

- Personas no autorizadas.

- Personas autorizadas.

Si el pago es realizado por personas no autorizadas que se han hecho con las credenciales de las personas o negocios propietarios de la cuenta bancaria, la entidad financiera debe restituir la cantidad de dinero sustraída. Puesto que el RD-ley 19/2018 de servicios de pago obliga a los bancos a contar con las medidas de seguridad necesarias para garantizar la identidad de sus clientes y salvaguardar el proceso de autenticación de las operaciones.

Solo cuando el cliente haya cometido una negligencia grave podrán las entidades bancarias eludir su responsabilidad ante fraudes como los que hemos venido describiendo a lo largo del artículo.

Por ello, las entidades financieras deben anticiparse a la evolución que presentan estos fraudes y evitar, así, las consecuencias económicas, legales y reputacionales asociadas a estos incidentes de seguridad.

Factores humanos y técnicos que dificultan la prevención

La prevención frente a este tipo de ataques pasa por dos cuestiones complementarias. Por un lado, es imprescindible la toma de conciencia por parte de las organizaciones y de los ciudadanos de los peligros derivados de los ataques de ingeniería social. Un usuario que abre el link que le llega a través de un correo electrónico puede acabar siendo víctima de un fraude económico que repercuta gravemente en su vida.

Las compañías en general, y las entidades bancarias en particular, deben estar concienciadas de los riesgos de los ciberataques y actuar siempre con mesura y prudencia.

Más allá de este factor nítidamente humano, es fundamental el aspecto técnico a la hora de prevenir la puesta en marcha y éxito de las campañas de phishing. Los profesionales que se dedican a la investigación y análisis de fraude prestando servicios como el Counter-Phishing, tienen que hacer frente a unas estrategias y técnicas cada vez más complejas y sofisticadas, que incorporan constantes avances e innovaciones tecnológicas, siendo imposible hacer frente a una amenaza de estas características desde una visión inmovilista, carente de inversión en innovación, por amplia que esta sea.

Ejemplos de parámetros utilizados para dificultar la investigación y prevención del phishing

En muchas ocasiones, las condiciones de acceso a los propios phishing son muy restrictivas como forma de evitar documentar el oportuno abuso de contenido para solicitar el cierre de estos dominios, aplicándose parámetros como:

- Se programan redirecciones mediante servicios de acortadores para dificultar la detección del sitio malicioso.

- Habitualmente, se controla el acceso al mismo para que únicamente se permita acceder desde dispositivos móviles, por lo que, en muchas ocasiones no es posible visualizar la campaña de phishing desde un navegador en un PC. Al intentarlo, en la mayoría de los casos, el servidor muestra el dominio como offline, mostrando mensaje de error HTML, o realiza una redirección a un tercer dominio legitimo.

- La ubicación geográfica del acceso se establece también como criterio de acceso, no permitiendo en muchas ocasiones interactuar con estos dominios con IPs no asociadas a la región en cuestión.

- Una vez sorteado este impedimento o accediendo desde un dispositivo móvil, el sitio fraudulento registra el patrón de acceso y en muchos casos, únicamente permite ingresar una sola vez al phishing.

- Se combinan hostings en diferentes países cuyas políticas de prevención del fraude son más laxas.

- El propio funcionamiento de un mismo caso de phishing es cambiante en el tiempo, pues sus responsables proceden a la activación y desactivación de diferentes funcionalidades en lo que a petición de datos se refiere, en atención al éxito que va teniendo el phishing en sí.

- Las campañas se despliegan con gran rapidez, cuestión que se ha visto alentada por la utilización de kits as a service, que en muchas ocasiones pueden ser adquiridos a un coste bajo y desplegados por actores menos avanzados.

- Ligado a esto último, en muchas ocasiones se crea un primer dominio dirigido a suplantar una entidad específica, siendo este posteriormente asociado a múltiples subdominios relativos a terceras entidades, disponiendo así de elevada flexibilidad en la ágil creación de casos.

- El envío de las URLs fraudulentas vía SMS en lugar de correo electrónico, ayuda a los ciberdelincuentes a evitar mecanismos de seguridad como los antispam de correo, los cuales son implementados por las organizaciones y por servicios de correo como Google o Microsoft.

- En este contexto, el hecho de que los usuarios generalmente no cuenten con soluciones de seguridad en sus dispositivos móviles hace que incremente el grado de éxito de estas acciones.

- El hecho de que los actores maliciosos sean conscientes de la adopción de contramedidas tendentes a prevenir su actividad les hace también invertir en tecnologías y el uso de servicios como el CDN Cloudflare en aras de ocultar su infraestructura y protegerse frente a la detección de terceros.

Counter-Phishing: Un servicio crucial para prevenir los ataques

Con objeto, no solo de detectar, sino de combatir la creciente ola de phishing que acecha al sistema financiero -y sus usuarios-, en Tarlogic hemos puesto en marcha a inicios de 2022 un servicio de Counter-Phishing que está evidenciando una alta eficacia preventiva.

Nuestro equipo de Ciberinteligencia, con amplia experiencia en la investigación y análisis del fraude, ha aprovechado el conocimiento adquirido a lo largo de estos años de la mano de los principales protagonistas de este sector para abordar, desde una perspectiva tan técnica como humana, la neutralización de este tipo de acciones.

Como resultado, nuestro servicio de Counter-Phishing se sustenta, entre otras, sobre 10 acciones estratégicas:

- Detección temprana de campañas, y dominios asociados a estas, y análisis pormenorizado de las mismas.

- Incorporación a nuestra base de datos de comportamientos y patrones susceptibles de ser utilizados para la detección de usos ilegítimos.

- Despliegue de técnicas y contramedidas que se ejecutan de forma autónoma, dirigidas de manera específica a cada una de las campañas de phishing cuando éstas se activan.

- Empleo de una infraestructura de respuesta distribuida por diferentes zonas geográficas del mundo.

- Investigación y adecuación continua de las capacidades de respuesta a las tácticas, técnicas y procedimientos empleados por los actores maliciosos.

- Monitorización de reinicios de actividad, cambios de estructura o nuevas modalidades de actuación en el marco de campañas ya existentes.

- Potenciación del take down en cada caso.

- Asistencia personalizada a la hora de diseñar las políticas internas de prevención de las organizaciones, así como sus recomendaciones externas a los usuarios.

- Actualización continua del proceso de trabajo a los desafíos presentados entendiendo que la investigación e innovación han de ser constantes.

- Análisis tanto micro, como macro, de las tendencias que evidencian estos ataques en el sector.

Este artículo forma parte de una serie de articulos sobre Fraudes digitales

- Counter-Phishing: Anticiparse a los criminales

- Cuentas robadas, apps IPTV y plataformas piratas: Así funcionan los fraudes audiovisuales

- Hackeo de cuentas en redes sociales y creación de perfiles falsos: Nadie está a salvo

- SIM swapping, cuando tu teléfono, y tu dinero, quedan al descubierto

- ¿Cómo realizan los ciberdelincuentes fraudes en el sector turístico?

- ¡Alerta Black Friday! 10 claves sobre los ciberataques contra los e-commerce y sus clientes

- Robo de activos digitales: Dinero fácil para los ciberdelincuentes

- Fraudes de criptomonedas, hackeo de redes sociales, malware e IA

- Oleada de fraudes digitales a ciudadanos

- 10 consejos para evitar ciberataques en el Black Friday