Vulnerabilidades en auriculares de primeras marcas permiten espiar conversaciones privadas

Tarlogic presenta en la RootedCON una investigación que revela cómo aprovechar vulnerabilidades en auriculares para espiar conversaciones privadas desde el micrófono de cascos Bluetooth

Tarlogic Security ha demostrado que es posible conectarse a unos cascos inalámbricos sin que su usuario se dé cuenta, activar su micrófono y escuchar todas las conversaciones que mantiene una persona de manera remota. La compañía de ciberseguridad española ha desarrollado BlueSpy, una solución que explota vulnerabilidades en auriculares que emplean la tecnología Bluetooth para evidenciar que es posible espiar a empresas y ciudadanos y robar información sensible como propiedad intelectual o datos financieros.

Esta nueva investigación, presentada en la RootedCON, el mayor congreso de ciberseguridad de habla hispana a nivel mundial, forma parte de la apuesta de la compañía de ciberseguridad por alertar de las brechas de seguridad de Bluetooth. Este estándar de comunicaciones es clave para el funcionamiento de millones de dispositivos de nuestro día a día como smartphones, ordenadores, cascos, teclados y ordenadores inalámbricos, cerraduras inteligentes, dispositivos médicos, etc.

Bluespy está disponible públicamente

Bluespy, la prueba de concepto diseñada por el equipo de Innovación de Tarlogic, emplea los controles de BSAM, la primera metodología para realizar auditorías de seguridad de Bluetooth, para detectar vulnerabilidades y conectarse a dispositivos sin que sus usuarios sean conscientes de ello. Los profesionales de la compañía han podido realizar un bypass para acceder a cascos inalámbricos de grandes fabricantes, como JBL o Samsung, activar sus micrófonos y escuchar y grabar conversaciones privadas.

Toda la documentación para implementar esta prueba de concepto que permite escuchar y grabar conversaciones a través de auriculares Bluetooth, sin que sus usuarios sean conscientes ha sido publicada en el GitHub de Tarlogic. Además, se ha procedido a avisar a los fabricantes cuyos dispositivos han sido analizados y en los que se han detectado vulnerabilidades.

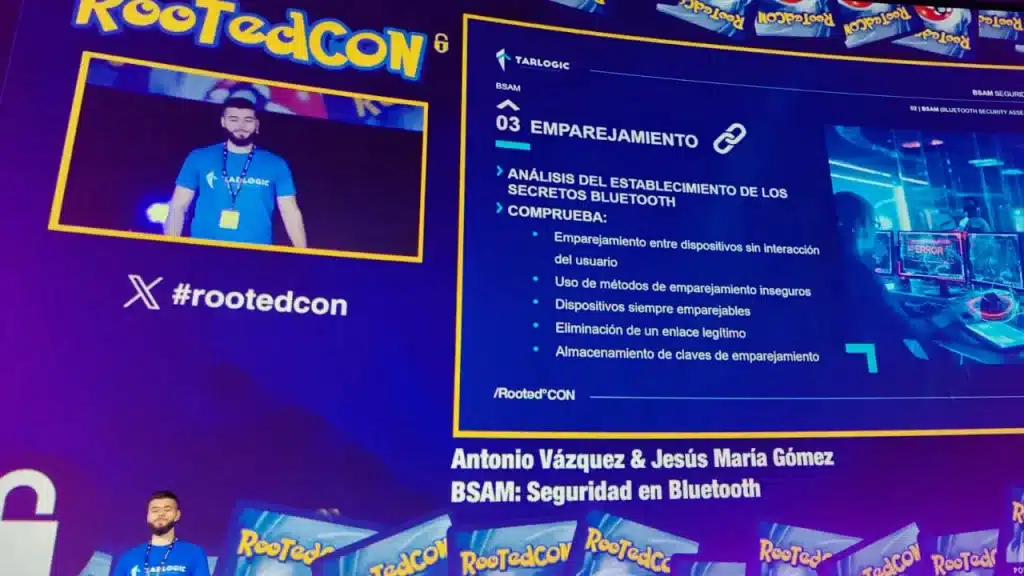

Asimismo, en el transcurso de su presentación en la RootedCON, Antonio Vázquez Blanco y Jesús María Gómez Moreno, miembros del equipo de Innovación de Tarlogic, han explicado las claves de un proyecto de responsible disclosure que busca poner el foco en los peligros para las empresas y las personas derivados de que sus dispositivos cotidianos presenten deficiencias de seguridad en lo relativo a las conexiones Bluetooth.

Escuchar y grabar conversaciones privadas explotando vulnerabilidades en auriculares

Los investigadores de la compañía de ciberseguridad han analizado numerosos cascos inalámbricos desarrollados por grandes fabricantes a nivel global y han podido constatar que muchos dispositivos presentan vulnerabilidades que permiten acceder de manera remota al dispositivo de un usuario sin que este deba realizar ninguna acción que posibilite el acceso ilegítimo. A lo que debemos sumar que:

- Cada vez más personas y, sobre todo, profesionales y directivos de empresas llevan los cascos encima todo el día, aunque no los estén usando.

- La mayoría de los cascos se mantienen activos todo el día, muchas veces sin que sus usuarios se den cuenta de ello.

- Incluso cuando los cascos se guardan en su funda, continúan activos durante 3 o 4 minutos, esperando a que el usuario se vuelva a conectar. De tal manera que un atacante puede aprovechar este intervalo de tiempo para conectarse a ellos y conseguir escuchar y grabar todo lo que hace la víctima a lo largo del día.

Como consecuencia de ello, los actores maliciosos pueden explotar las vulnerabilidades de dispositivos Bluetooth tan comunes como los casos inalámbricos para convertirlos en micrófonos a su servicio. Y conseguir que la privacidad de las conversaciones personales, profesionales y empresariales pueda verse comprometida.

Espiar a miles de empresas sin necesidad de entrar en ellas

La posibilidad de que actores maliciosos puedan acceder a conversaciones privadas es una amenaza crítica para las empresas porque permite entrar a ellas de manera remota, convirtiendo los auriculares inalámbricos corporativos en micrófonos para realizar actividades de espionaje industrial.

Jesús María Gómez y Antonio Vázquez han explicado durante su intervención en la RootedCON que los riesgos a los que se enfrentan las empresas que empleen cascos inalámbricos inseguros van desde el robo de propiedad intelectual e industrial, hasta el acceso a información financiera, pasando por conversaciones en las que se exponga información sobre los clientes o reuniones de cargos directivos en las que se discutan cuestiones estratégicas.

La prueba de concepto realizada por Tarlogic Security evidencia que grupos de delincuentes con los conocimientos necesarios pueden realizar ataques contra empresas usando las vulnerabilidades de la tecnología Bluetooth como vector de ataque.

Asimismo, los investigadores de Tarlogic han alertado de que también sería posible explotar vulnerabilidades en auriculares Bluetooth para escuchar y grabar llamadas telefónicas. Y es así porque las últimas versiones de este estándar admiten varias conexiones activas a un mismo dispositivo. De tal manera que la víctima y el atacante podrían estar conectados a la vez a los auriculares inalámbricos, sin que la primera fuese consciente de ello. Este posible ataque incrementa, aún más, los riesgos a los que se enfrentan las compañías, sus cargos directivos y sus profesionales.

BSAM, una metodología al servicio de fabricantes y expertos en ciberseguridad

Este proyecto presentado en la RootedCON se ha llevado a cabo empleando BSAM (Bluetooth Security Assessment Methodology), una metodología desarrollada por el equipo de Innovación de Tarlogic, que permite realizar auditorías de seguridad integrales para detectar debilidades y vulnerabilidades en los dispositivos que emplean las conexiones Bluetooth.

Los investigadores de la compañía han usado los 36 controles de seguridad que conforman BSAM para encontrar vulnerabilidades en dispositivos de nuestro día a día y comprobar que es posible acceder a ellos para:

- Realizar ataques contra empresas y ciudadanos.

- Escuchar sus conversaciones privadas.

- Robar información crítica.

- Acceder a secretos empresariales e, incluso, a datos médicos.

Para evitar esta clase de incidentes, los fabricantes de dispositivos Bluetooth pueden usar BSAM, una guía de verificaciones de seguridad abierta y colaborativa que unifica las pruebas y validaciones que se deben realizar para evaluar la seguridad en Bluetooth.

Decenas de dispositivos Bluetooth de la Rooted asaltados

Para demostrar el funcionamiento de la herramienta desarrolla y la importancia de auditar los dispositivos Bluetooth, el equipo de Tarlogic ha desarrollado una aplicación que ha desplegado durante la RootedCON para buscar toda clase de dispositivos con capacidades Bluetooth e intentar acceder a ellos para determinar si son vulnerables.

El resultado de este experimento se hizo público durante la presentación de Jesús María Gómez y Antonio Vázquez:

- Entre las 9 de la mañana y la tarde del jueves (inicio de la RootedCON) se lograron decenas de claves de acceso para conectarse a esos dispositivos. Entre los gadgets a los que se les lanzó el ataque simulado había pulseras inteligentes, auriculares, smartTVs e incluso algún teléfono y un ordenador.

Los investigadores de Tarlogic mostraron a la audiencia las claves de acceso conseguidas durante la prueba. Estas contraseñas aleatorias son muy importantes porque permiten a un dispositivo conectarse a otro a través de Bluetooth, asociándose a la dirección MAC de dicho dispositivo, de tal manera que sea posible conectarse en el futuro de manera automática.

¿Qué podría suceder si actores maliciosos consiguieran una clave y conocieran la dirección MAC asociada a ella? Podrían acceder a un dispositivo Bluetooth desde un tercero sin llamar la atención de la víctima, lo que abre la puerta a que delincuentes experimentados y formados puedan realizar múltiples ataques para robar información.

Tarlogic, una compañía comprometida con la protección de empresas y ciudadanos

La herramienta presentada hoy y el desarrollo de la primera metodología para auditar dispositivos Bluetooth siguen la estela de otros proyectos del equipo de Innovación de Tarlogic en torno a la seguridad de esta tecnología, como el diseño de Bluetrust. Esta técnica de ataque permite descubrir relaciones de confianza entre dispositivos Bluetooth e inferir datos personales sobre las personas que lo usan y las empresas en las que trabajan.

Tarlogic Security se consolida, así, como un referente global sobre la seguridad del estándar Bluetooth y el esfuerzo por fortalecer los mecanismos de protección de millones de dispositivos clave para el día a día de empresas y hogares.

A lo largo de más de una década, Tarlogic Security se ha convertido en una empresa de ciberseguridad puntera, prestando un amplio catálogo de servicios de ciberseguridad, ciberinteligencia o auditoría de servicios defensivos y ofensivos a numerosas compañías cotizadas y multinacionales.