TIBER-EU llama a filas a la ciberinteligencia para armar a los bancos

El proyecto comunitario TIBER-EU testará las estructuras de ciberseguridad de bolsas, bancos e instituciones comunitarias. Los servicios de ciberinteligencia diseñarán escenarios de ataque que serán ejecutados por equipos de Red Team

Sostiene Clifford Stoll, el astrónomo y autor de ese incunable sobre el mundo de la ciberseguridad que es El huevo del cuco, que los datos, por sí mismos, no son conocimiento. Ni siquiera información. No existe constancia escrita de que quienes mandan en el Banco Central Europeo hayan leído al buen profesor, pero le han hecho caso. El proyecto TIBER-EU, sin ir más lejos, ha llamado a filas a los profesionales de la Ciberinteligencia para convertir datos en conocimiento veraz.

Para poner sobre la mesa información estructurada y valiosa con la que armar a los bancos, bolsas e instituciones monetarias europeas contra las crecientes ciberamenazas que se ciernen a su alrededor.

Los servicios de Ciberinteligencia van a ser uno de los dos pilares estratégicos (el otro serán los servicios de Red Team) del European Framework for Threat Intelligence-based Ethical Red Teaming (o TIBER-EU). En síntesis, el programa de ciberseguridad vinculado a las entidades financieras más importante impulsado en toda su historia por Bruselas.

Una iniciativa llamada a proteger al sector de las múltiples amenazas que, en casos extremos, podrían desencadenar una crisis en el sistema de consecuencias imprevisibles.

Para prevenirla, TIBER-EU se presenta como un marco de trabajo armonizado para el conjunto de los estados miembros que combina técnicas de Ciberinteligencia y Red Team con las que poner a prueba la resiliencia de las estructuras de ciberseguridad de bancos e instituciones financieras.

Identificar y explotar las amenazas

Así, aquellos bancos que lo deseen podrán contratar a proveedores para someterse a estas pruebas. Pruebas que se dividirán en dos fases. Una primera de identificación de amenazas y vulnerabilidades y de diseño de escenarios de ataque a cargo de profesionales de la Ciberinteligencia. Y una segunda en la que equipos de Red Team llevarán a cabo esos ataques simulando las técnicas y modus operandi de los actores hostiles.

El presente artículo se centra en la primera fase. En el papel en definitiva que habrán de jugar los servicios de Ciberinteligencia para dibujar los escenarios críticos a los que se enfrentan los bancos en un contexto global y deslocalizado.

Aún siendo su trabajo de una complejidad extrema, la misión de estos profesionales en el marco de las pruebas TIBER-EU se puede resumir en pocas palabras: recolectar información útil sobre la entidad financiera a analizar, definir las amenazas a las que se enfrenta y determinar los escenarios de ataque que deberán ejecutar los equipos de Red Team.

En definitiva, diseñar las situaciones reales que podrían llegar a utilizar los actores maliciosos para atacar a una entidad financiera.

Dentro de estas pautas, el buen hacer del equipo de ciberinteligencia encargado de realizar esta fase puede ir más allá, acompañando este análisis de información de mayor calidad que permita afinar la certeza, en este caso idoneidad, de los escenarios a desarrollar.

En este sentido, el departamento de Ciberinteligencia y Riesgos Globales de Tarlogic opta por ampliar las líneas mínimas establecidas en el marco de trabajo TIBER-EU, incluyendo en sus análisis información de amenazas que potencialmente pueden afectar al sector, aún no estando dirigidas en su origen a este.

También se presta especial atención al curso causal que puede dar lugar al ataque en los términos criminológicos más clásicos. Esto es, dando respuesta a preguntas como: quién (qué actores pueden estar detrás); cómo (analizando no solo las TTP que pueden implementar sino también los vectores de ataque a utilizar); por qué (en tanto la motivación siempre es una variable que favorece la comprensión del tipo de ataque e intensidad que se puede llegar a sufrir); y dónde (habiendo áreas geográficas, sectores, empresas e, incluso, sistemas más expuestos que otros).

El trabajo hace además especial hincapié en la graduación del riesgo asociado a cada una de las amenazas, como criterio previo a establecer los escenarios más idóneos para su posterior uso, cual hoja de ruta, por parte del Red Team. Y es que, una de las variables más relevantes que confiere el marco de trabajo TIBER-EU a los ejercicios de Red Team desarrollados bajo sus coordenadas es, precisamente, la independencia, tanto del proveedor de servicios de Red Team como de la entidad testada, de la elección, diseño y priorización de escenarios a explotar.

Este enfoque de trabajo impregna todos los niveles de inteligencia de amenazas susceptibles de darse bajo la perspectiva TIBER.

TTI Report, el documento clave

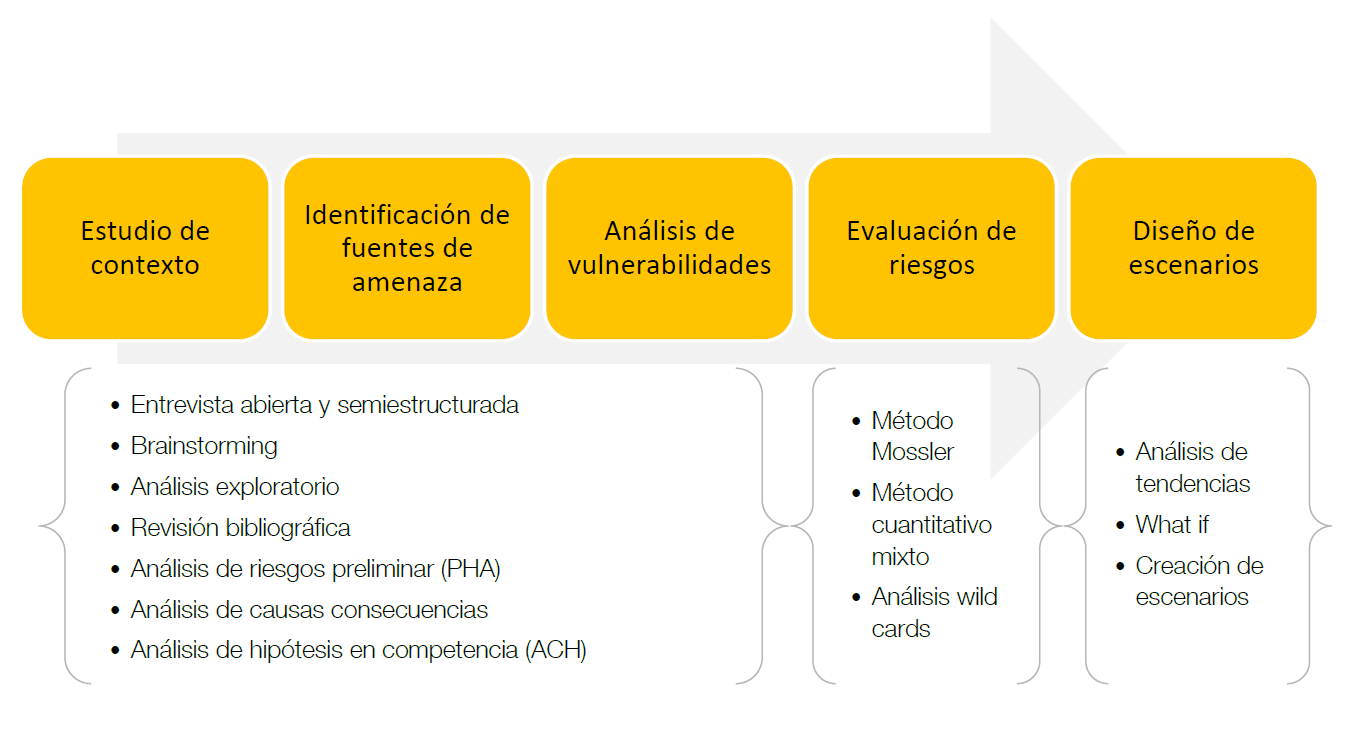

Como principal delivery del servicio se ha de hacer entrega a la entidad testada del Targeted Threat Intelligence Report (TTI Report), es decir, el análisis que documenta al completo los escenarios a seguir. Para su realización se incurre en diversas metodologías, cuya utilización vendrá condicionada por los diferentes inputs de información disponibles.

Principales metodologías de análisis en uso a lo largo del ejercicio:

Cabe en este caso abrir un paréntesis para referirnos al Generic Threat Report (GTR Report). Se trata de un paso previo al TTI Report que, a priori, se entiende que ya forma parte del conocimiento gestionado por la organización financiera en cuestión. Sin embargo, aún disponiendo de él, el servicio de inteligencia encargado debe evaluar la pertinencia de realizar, en primera persona, este análisis o actualizarlo en su caso. Los ingredientes han de estar frescos para poder manipularlos.

Acceso a información crítica

Otra cuestión no menos relevante a tener en cuenta es la necesidad de disponer de información crítica de la entidad sometida a estudio. Información que será clave en la correcta elección y orientación de cada uno de los escenarios que han de ser diseñados con el mimo de un traje a medida.

En este punto, Jessica Cohen, directora del Departamento de Ciberinteligencia de Tarlogic Security, repara en la singularidad del sector bancario. En su carácter transnacional y altamente regulado.

Cohen cree que para que las pruebas TIBER-EU sean realmente efectivas es imperante concienciar sobre su necesidad y trabajar de forma conjunta en incluir este marco de trabajo en el día a día de las entidades. Igualmente apuesta por la implicación de los servicios de inteligencia de los estados miembros, llevando la orquestación de estos ejercicios al nivel de prevención que la globalidad y desafíos digitales exigen.

En este sentido, pone como ejemplo el caso de Francia. Seguramente, el Estado miembro que abandera el terreno de la inteligencia económica «el intercambio de información allí es continuo, de tal forma que los bancos disponen de información muy precisa sobre amenazas y escenarios críticos, input de extraordinario valor si se integra en el proceso de análisis que precisa la inteligencia de amenazas a este nivel», especifica.

La directora de Ciberinteligencia de Tarlogic intuye que, aunque someterse a estos ejercicios está a discreción de cada organización, a medida que se extienda su entendimiento y adhesión, y se mantenga el buen ritmo de su uso en países del entorno, su implementación se convertirá en una suerte de tren sin retorno.

Ese esfuerzo en materia de ciberseguridad se va a apoyar en el expertise y la densidad del conocimiento y la investigación de los profesionales de la Ciberinteligencia. En su capacidad para reunir información de valor, transformarla y plasmarla en escenarios reales que posteriormente tratarán de replicar los equipos de Red Team.

En definitiva, sin ningún género de duda, las pruebas TIBER-EU son un excelente instrumento si se busca atenuar la incertidumbre y el potencial dañino que las ciberamenazas tienen para la continuidad, credibilidad y viabilidad de la entidad.

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com/es/

Este artículo forma parte de una serie de articulos sobre TIBER-DORA-NIS2

- TIBER-EU, la hora de que los bancos cierren la caja

- TIBER-EU llama a filas a la ciberinteligencia para armar a los bancos

- Red Team, los soldados del programa TIBER-EU

- Reglamento DORA: ¿Puede tu banco resistir un ciberataque?

- NIS2: Fortalecer la ciberseguridad de los sectores estratégicos de la UE

- Querido directivo: Obviar la ciberseguridad saldrá muy caro

- Pruebas TLPT: Qué son y qué empresas deben realizarlas

- ¿Cuándo se comenzará a aplicar la directiva NIS2 en España?