Valoración del riesgo dinámico de ciberseguridad

Capítulo II. Los constantes cambios en los sistemas de información y la aparición de nuevas amenazas, obligan a actualizar de forma continua el estado del riesgo.

Si visualizamos el riesgo desde el plano temporal, a la hora de evaluar el riesgo de un activo podríamos diferenciar entre dos tipos:

Existiría en primer lugar el riesgo dinámico de ciberseguridad, que al contrario del estático, tiene en cuenta los parámetros temporales necesarios para llegar a su cálculo de forma actualizada, o dinámica.

En segundo lugar existe el riesgo estático, que es el riesgo que se evalúa en un momento determinado, pero no se actualiza frecuentemente.

Ante una situación de cambio producida por ejemplo por una actualización de software, el riesgo estático podría no ofrecer métricas lo suficientemente actualizadas del estado de seguridad, lo cual no deja de ser por otro lado un riesgo en sí mismo.

El riesgo dinámico de ciberseguridad podría entonces resultar más eficaz si queremos obtener el estado del riesgo de un activo, y de forma general de nuestra organización en un momento determinado, si éste se actualiza de forma continua.

Para mantener el estado de los riesgos corporativos se requiere de forma habitual un proceso de seguimiento del ciclo de vida de las vulnerabilidades y de las amenazas, ya que es necesario conocer los cambios que se producen, a fin de actualizar las métricas que proporcionan el cálculo de riesgo (probabilidad e impacto).

Llevar a cabo un proceso de priorización de las vulnerabilidades es esencial para llegar a las métricas necesarias para la valoración del riesgo. Es una práctica eficaz el comenzar el proceso evaluando el estado de salud de los activos y de esta forma determinar qué activos deben ser atendidos con mayor urgencia.

Se trata de una foto de situación donde se utilizan parámetros de estado salud tales como: diseño tecnológico, salvaguardas y/o controles de seguridad, vulnerabilidades identificadas, etc. Todo ello forma parte de un trabajo global de análisis de riesgos de ciberseguridad y priorización de amenazas con un componente dinámico.

Los cambios constantes en los sistemas de información, modifican el estado inicial del riesgo, esto implica que en muchos casos las primeras entradas en el análisis de riesgos sean distintas a las utilizadas para evaluar posteriormente la exposición de un activo y en general de la compañía, teniendo que repetir el proceso en último caso, previo a una valoración final.

Debido a este hecho, la precisión del análisis de riesgos, puede disminuir haciendo que la incertidumbre aumente con el tiempo si no se actualizan cuando es debido a las variables que intervienen en la evaluación del riesgo.

La norma ISO 27001, por ejemplo, nos habla del Ciclo de Deming o ciclo PDCA (Planificar, Hacer, Verificar, Actuar). El Ciclo de Deming establece un proceso donde el análisis del riesgo se repite durante períodos de tiempo definidos, y la planificación se adapta al nuevo escenario de riesgo. NIST (Instituto Nacional de Estándares y Tecnología), por su parte también define una metodología de seis pasos para gestionar los riesgos, la cual se itera durante todo el ciclo de vida de los sistemas informáticos.

Si bien estas metodologías son correctas, pueden producir un falso sentimiento de dinamismo si no se utilizan de forma frecuente y las iteraciones tienen lugar en períodos de tiempo discretos (y generalmente largos).

Existen varios factores que deben tenerse en cuenta en la gestión del riesgo, y que están sujetos a cierta aleatoriedad, los cuales se pueden agrupar en 4 conjuntos:

- Cambios en los sistemas de información: Principalmente adición, modificación o supresión de activos, así como alteraciones en los servicios de mantenimiento, recursos, y proveedores que apoyan los sistemas de información.

- Vulnerabilidades de día cero o nuevas amenazas detectadas: Pero también amenazas desconocidas y vulnerabilidades, que afectan a los activos de la organización.

- Evolución de las amenazas: ya conocidas, y finalmente, amenazas monitorizadas que causan un incidente (intencionado o no).

- Medidas de seguridad o implementación de salvaguardas: Modifican el impacto esperado, y la probabilidad de que una amenaza dañe un activo.

Cuando alguno de los componentes citados en los sistemas de información o su entorno sufre un cambio, las entradas del análisis de riesgos deberían ser actualizadas para reflejar dicho estado, arrojando nuevos resultados que ayuden a evaluar el conjunto de los riesgos de seguridad en la organización.

Aunque “Análisis de riesgo dinámico”, no es un término nuevo, es el término más repetido, y se basa principalmente en una actualización periódica de las variables del análisis de riesgos que definen el sistema de información.

La terminología se puede ver en algunos autores con términos como «Evaluación de riesgos en línea» o «Evaluación de riesgos en tiempo real» como sinónimo de la «Evaluación de riesgo dinámica».

Valoración del riesgo dinámico de ciberseguridad

El proceso de valoración del riesgo dinámico de ciberseguridad como tal no difiere del definido en un análisis de riesgos convencional en cuanto a la metodología utilizada de inicio.

Sin embargo, introduce un parámetro adicional que es dinámico por naturaleza y contribuye a determinar con mayor exactitud el estado del riesgo en un momento determinado.

Para ello, tenemos en cuenta el estado de la vulnerabilidad dentro de su ciclo de vida, como el parámetro con mayor propensión al cambio. En función del estado en el que la vulnerabilidad se encuentra dentro de su ciclo de vida, se otorgan distintos niveles de criticidad.

- Explotable

- Identificada

- Mitigada

- Remediada

Podemos interpretar el estado dentro del ciclo de vida como un parámetro que nos ayuda a determinar la mayor o menor probabilidad de que la vulnerabilidad sea aprovechada para materializar una amenaza por parte de un adversario (interno o externo), hasta el momento en que sea mitigada o remediada totalmente.

| Vulnerabilidad | Probabilidad |

| Explotable | Muy probable |

| Identificada | Probable |

| Mitigada | Poco probable |

| Remediada | Raro |

El framework CVSS (Common Vulnerability Scoring System SIG) dispone de un método para evaluar el impacto de la vulnerabilidad.

Tal y como se describe en el sitio oficial, la metodología CVSS SIG nos permite capturar las principales características de una vulnerabilidad (Base Score), la temporalidad (Temporal Score) y el entorno (Environmental Score) de forma secuencial, y producir una puntuación numérica (Overall Score), que refleja su severidad.

La puntuación CVSS puede ser traducida a métricas cualitativas para simplificar la comprensión y ayudar a las organizaciones a priorizar la remediación de vulnerabilidades.

| Puntuación | Severidad |

| 0 | Nula |

| 0,1 – 3,9 | Baja |

| 4,0 – 6,9 | Media |

| 7,0 – 8,9 | Alta |

| 9,0 – 10,0 | Muy alta |

Si bien Base Score es obligatorio para calcular la puntuación CVSS, permite de forma opcional valorar la temporalidad y el entorno.

Las métricas Temporales (Temporal Metrics) tienen según CVSS un componente de nivel de remediación (Remediation Level (RL), este nivel de remediación tiene en cuenta los siguientes parámetros:

- No definido

- No disponible

- En progreso

- Parche temporal

- Parche oficial

https://www.first.org/cvss/specification-document

Los anteriores son estados de remediación a los que se les atribuyen pesos, y tienen en cuenta el estado de la vulnerabilidad según la disponibilidad del parche de seguridad correspondiente a la vulnerabilidad, y el nivel de aplicación del parche.

Sin embargo, el riesgo dinámico de ciberseguridad tiene en cuenta cual es el estado de la vulnerabilidad dentro de su ciclo de vida, pero dentro de los procesos de seguridad de la compañía.

Parche oficial publicado

El razonamiento principal se basa en que una vulnerabilidad puede tener un parche oficial publicado, pero depender de circunstancias individuales a cada empresa.

Puede no estar correctamente aplicado en nuestra infraestructura, tener una medida de protección adicional, estar sólo en un tanto por ciento del total de los sistemas, o no haber sido aplicado por alguna excepción, en este último caso el riesgo debe ser tratado, aceptado o transferido, pero no por ello deja de existir.

Otro ejemplo sería aquel parche de seguridad que puede encontrarse en un estado temporal, lo que se consideraría como mitigado, pero no remediado con lo cual sigue existiendo un agujero de seguridad.

De este modo podemos determinar el Riesgo Dinámico de Ciberseguridad aplicando la siguiente fórmula:

Riesgo Dinámico (RD) = Puntuación CVSS (impacto) * Estado ciclo de vida (probabilidad) .

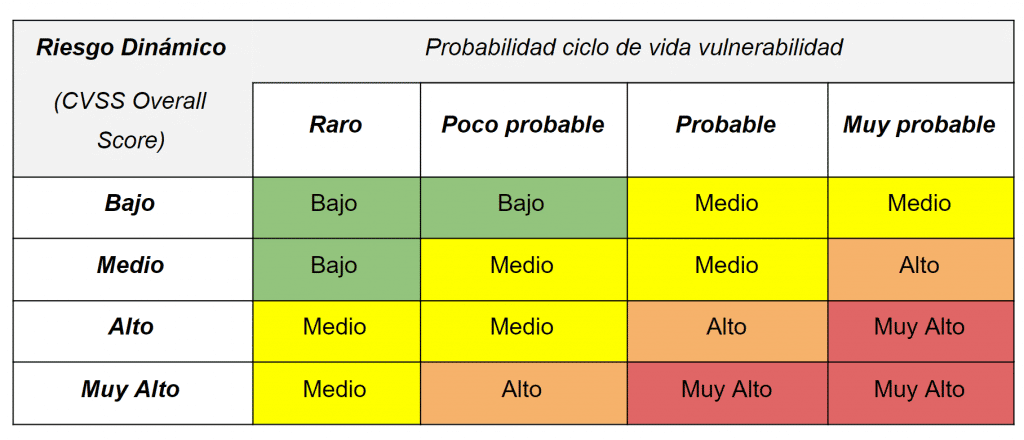

Haciendo uso de los niveles de criticidad definidos anteriormente tanto a nivel del estado de la vulnerabilidad dentro de su ciclo de vida, como de la categorización de la puntuación CVSS de forma cualitativa, el resultado puede ser determinado haciendo uso de la matriz cualitativa de valoración del riesgo dinámico siguiente:

Con el riesgo dinámico de ciberseguridad encontramos una métrica que es eficaz para identificar el impacto que las vulnerabilidades existentes producen en nuestras infraestructuras, dependiendo del estado en el que éstas se encuentran.

El riesgo dinámico puede ser asociado a un trabajo previo de priorización de vulnerabilidades, que nos permite obtener un vistazo del estado de seguridad de la compañía.

Estos resultados nos ayudan a mejorar los distintos procesos que se engloban dentro de una estrategia de ciberseguridad, el gobierno de la seguridad y la gestión de los riesgos corporativos, aportando indicadores que la dirección de seguridad puede tratar con las distintas áreas afectadas.

Descubre nuestro trabajo y nuestros servicios de riesgo dinámico y priorización de amenazas.

Este artículo forma parte de una serie de articulos sobre riesgo dinámico ciberseguridad

- Introducción al riesgo dinámico de ciberseguridad

- Valoración del riesgo dinámico de ciberseguridad