BLOG DE TARLOGIC

Ciberseguridad - Página 7

Artículos de ciberseguridad con información sobre técnicas de análisis de seguridad y hacking ético

Si haces trading en la blockchain de Ethereum, perderás tu dinero. Te explicamos por qué

¿Crees que sabes cómo invertir en criptodivisas? ¿Puedes ver un gráfico, añadir un par de indicadores y decir si el precio subirá o bajará? O tal vez conozcas a un amigo que[...]

Leer más

Monitorizando cripto atacantes en la blockchain de Ethereum: Ataques sandwich

Existen actores maliciosos realizando ataques sobre la blockchain de Ethereum. Sin embargo, debido a su naturaleza abierta y pública, es posible identificar y rastrear algunos de [...]

Leer más

CVE-2022-26134. Vulnerabilidad Zero Day en Atlassian Confluence

La vulnerabilidad CVE-2022-26134 afecta a productos Atlassian Confluence y ya está siendo explotada de forma activa[...]

Leer más

Soporte para plugins en PLCTool

El nuevo soporte para plugins de PLCTool permite la implementación de nuevas funciones sin necesidad de modificar el código base En este artículo se presenta el soporte para plu[...]

Leer más

Introducción al fuzzing: Cómo buscar bugs de manera automatizada

Las técnicas de fuzzing sirven para detectar brechas de seguridad y otros bugs mediante la generación de entradas no contempladas por el programador ¿Qué es el fuzzing? –[...]

Leer más

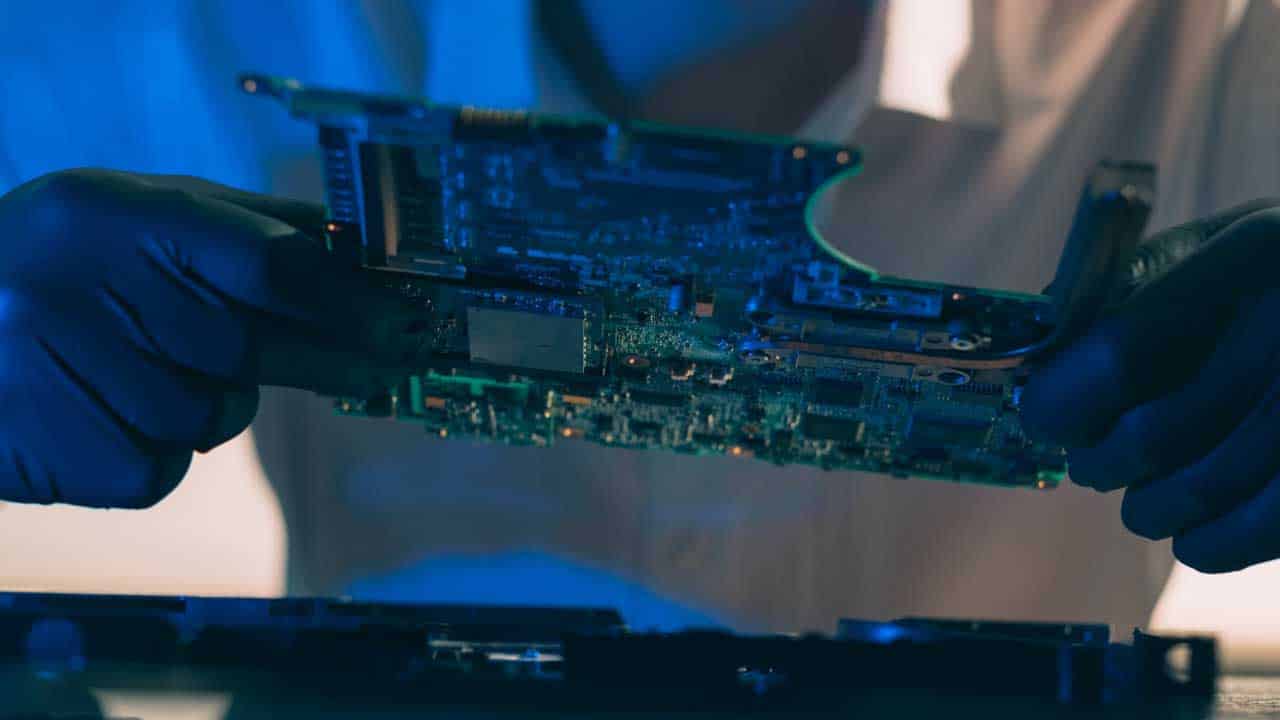

Análisis de seguridad en IoT y embebidos siguiendo OWASP

La metodología OWASP-FSTM ofrece una guía estandarizada para llevar a cabo un análisis de seguridad de dispositivos embebidos e IoT[...]

Leer más

Vulnerabilidad Spring4Shell – CVE-2022-22965 y CVE-2022-22963

A lo largo de esta semana se han conocido dos vulnerabilidades de seguridad en el framework Java Spring que permiten tomar remotamente el control de aplicaciones vulnerables. Estas[...]

Leer más

Vulnerabilidad Dirty Pipe CVE-2022-0847

Este artículo describe la vulnerabilidad Dirty Pipe (CVE-2022-0847), que afecta inicialmente al kernel de Linux[...]

Leer más

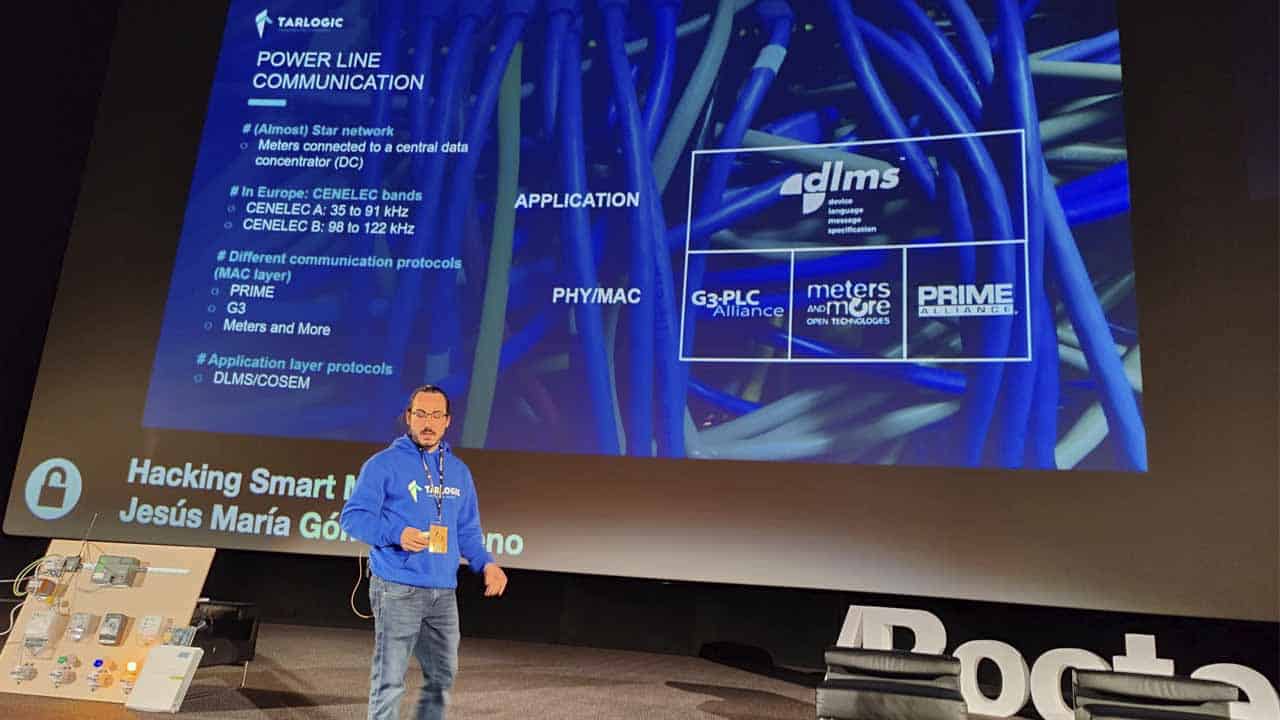

PLCTool, la navaja suiza de los contadores inteligentes

Introducción al proyecto PLCTool, junto con una guía de uso para empezar a investigar las redes PRIME/DLMS y los contadores inteligentes[...]

Leer más

Los peligros del diseño hardware

En este artículo se presenta un problema actual, el diseño hardware haciendo uso de componentes obsoletos o a punto de terminar su ciclo de vida[...]

Leer más