OWASP FSTM, etapa 2: Obtención del firmware de dispositivos IoT

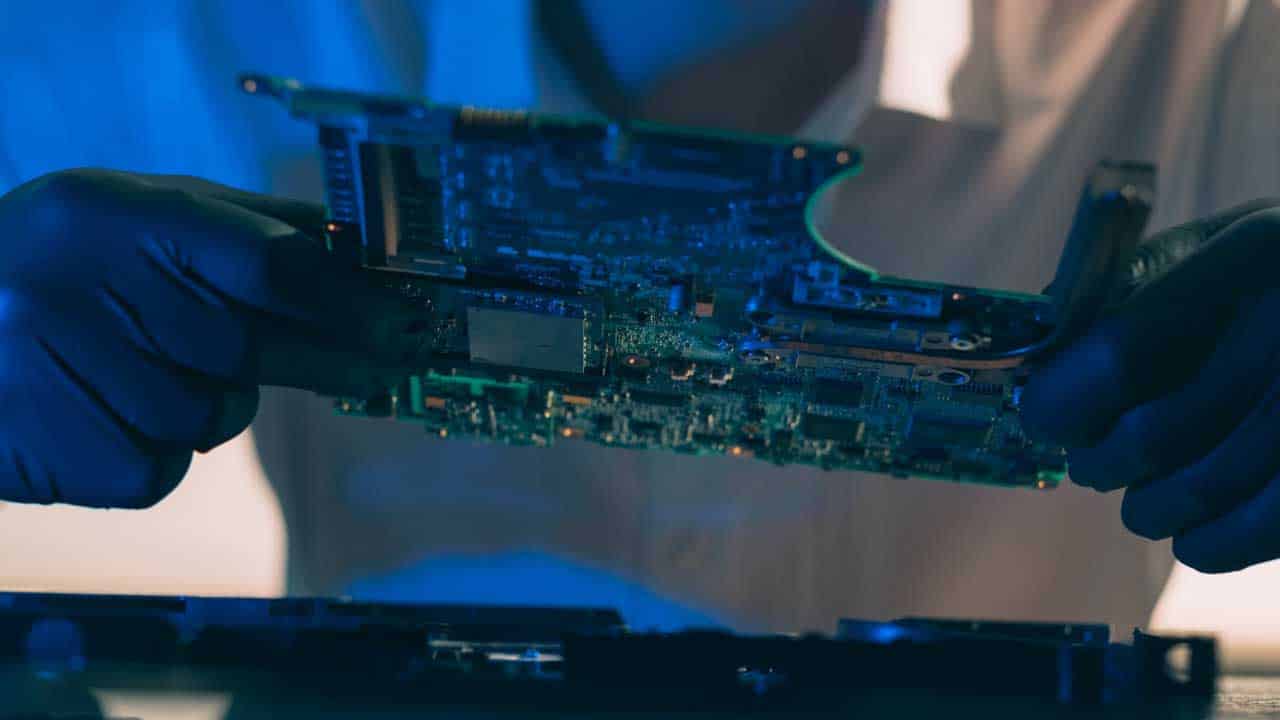

Durante la fase de análisis, hacerse con el firmware es fundamental. En este artículo se explican los posibles mecanismos para proceder a la obtención del firmware de dispositivos IoT y para recolectar otros datos de interés de la placa base del sistema empotrado En la anterior etapa de la metodología se han recolectado datos sobre el dispositivo sin acceder al mismo (haciendo uso de fuentes abiertas). El objetivo de la etapa 2 de la metodología OWASP FSTM (Firmware Security Testing Metholodogy), es proceder a la obtención del firmware de dispositivos IoT en caso de que no se haya logrado en el paso anterior (obteniéndolo, por ejemplo, a partir de la web del fabricante). No existe un único método válido para ...