Tarlogic muestra cómo extraer información crítica de un smartphone usando la tecnología BlueTrust

La compañía de ciberseguridad presenta en la EuskalHack 2023 los avances de la tecnología BlueTrust que pone de manifiesto vulnerabilidades del estándar Bluetooth

Tarlogic, la empresa de servicios de ciberseguridad con sedes en Santiago y Madrid, ha logrado extraer información crítica de un smartphone (contactos, localizaciones, historial de llamadas) usando la tecnología BlueTrust, desarrollada por la compañía y que le ha permitido detectar una vulnerabilidad en el estándar Bluetooth.

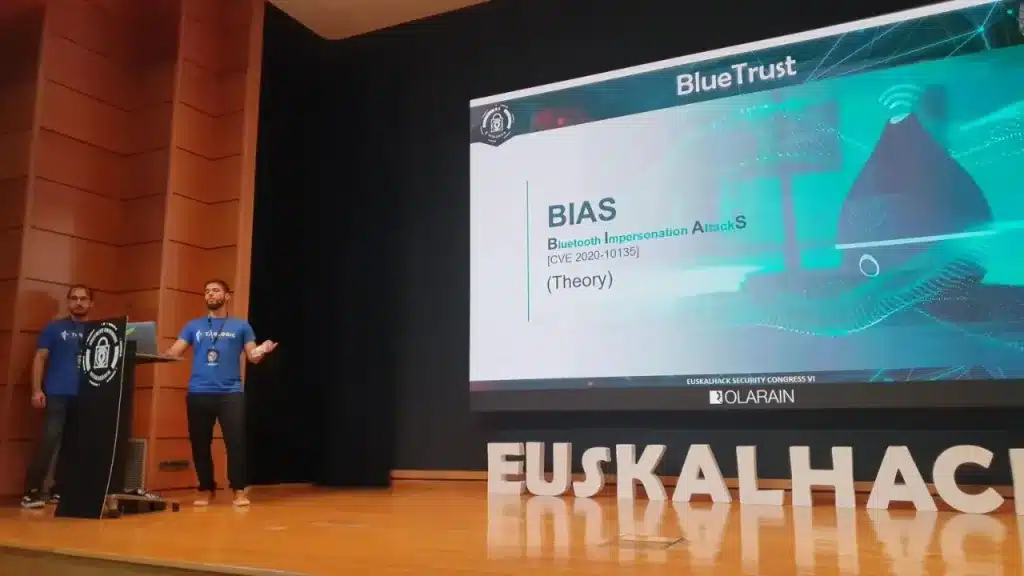

Antonio Vázquez Blanco y Jesús Mª Gómez Moreno, integrantes del equipo de Innovación de Tarlogic Security, han desgranado el potencial de esta investigación para realizar diversas actuaciones como análisis forense y ejercicios de Red Team, en su ponencia en EuskalHack, uno de los congresos de ciberseguridad más importantes de España.

Durante más de dos años, los profesionales de la compañía han desarrollado diversas herramientas para identificar las conexiones entre múltiples dispositivos que usamos diariamente: móviles, ordenadores personales, coches, cerraduras inteligentes, Smart tv…

El equipo de Tarlogic ha usado la tecnología BlueTrust para suplantar dispositivos Bluetooth, correlacionarlos con los aparatos con los que tienen una relación de confianza, descubrir dispositivos vulnerables e, incluso, extraer información de dichos dispositivos.

Los especialistas en ciberseguridad han abordado las claves de la investigación a través de dos casos de uso de gran relevancia, el análisis forense y los ejercicios de Red Team, pero las herramientas y metodologías desarrolladas por Tarlogic se pueden emplear para acometer un amplio abanico de actuaciones relacionadas con la seguridad de los dispositivos Bluetooth, las empresas y los ciudadanos.

Análisis forense: Ayudar a la Policía a extraer datos de un móvil bloqueado

Gracias a la tecnología BlueTrust, la Policía puede extraer datos almacenados en un teléfono bloqueado y del que no se dispone contraseña. Así, las fuerzas de seguridad pueden avanzar en investigaciones sin necesidad de realizar pruebas más invasivas como la extracción de la memoria del dispositivo o la ruptura de las claves de cifrado.

A pesar de que el dispositivo esté bloqueado, es posible activar el Bluetooth. De tal forma que se puede usar BlueTrust para detectar el teléfono, clonar su identidad, almacenarla y usar estos datos para suplantar el dispositivo Bluetooth y obtener información clave como:

- Localizaciones. Descubrir pruebas que permitan ubicar el teléfono en distintos lugares en los que se encuentran dispositivos Bluetooth «fijos» como cerraduras o televisiones inteligentes, con los que el móvil ha interactuado en el pasado.

- Relación con otras personas. Detectar conexiones con dispositivos pertenecientes a otras personas, para sondear las relaciones personales del dueño del móvil.

- Nuevas fuentes de información. Mediante la tecnología BlueTrust es posible descubrir datos sobre desplazamientos, contactos o historial de llamadas.

El método diseñado por los profesionales de Tarlogic permite a los investigadores policiales acceder a información clave que no es posible recopilar mediante otras técnicas y que no es dependiente del cifrado o el bloqueo del dispositivo móvil.

Ejercicios de Red Team: Detectar dispositivos vulnerables antes que los delincuentes

Otro de los múltiples casos de uso de la tecnología BlueTrust consiste en mejorar la capacidad para evaluar la seguridad de las empresas, a través de ataques dirigidos a personas seleccionadas para descubrir posibles dispositivos Bluetooth vulnerables.

Las herramientas de la investigación facilitan a los profesionales que realizan un ejercicio de Red Team su capacidad para ampliar la superficie de ataque, reconociendo los dispositivos vulnerables relacionados con un usuario.

BlueTrust interviene en la fase de reconocimiento del ejercicio de Red Team, contribuyendo a descubrir dispositivos vulnerables sin necesidad de recurrir a un reconocimiento visual o un sniffer Bluetooth. De tal forma que BlueTrust permite detectar relaciones entre dispositivos a distancia y de forma asíncrona, a diferencia de un sniffer. Lo que se traduce en una detección ágil y discreta, dos aspectos esenciales en un ejercicio de Red Team.

Gracias a la información obtenida mediante el uso de BlueTrust, los profesionales de Red Team pueden:

- Poner en marcha técnicas de Ingeniería Social, como el phishing para lograr que un profesional descargue malware en su móvil.

- Extraer información para llevar a cabo ataques físicos contra las instalaciones de una empresa.

- Conseguir datos sobre todos los dispositivos de una red para detectar sus puntos débiles y explotar vulnerabilidades conocidas.

Liberación de las herramientas de la investigación

Estos ejemplos de uso de la tecnología BlueTrust evidencian su potencial para las fuerzas de seguridad, los profesionales de ciberseguridad y las empresas, de cara a prevenir ataques que exploten las vulnerabilidades de Bluetooth y luchar contra la delincuencia.

Por ello, Tarlogic Security, en un ejercicio de responsable disclosure, va a proceder a liberar en los próximos meses las herramientas y el código de la investigación BlueTrust.

La tecnología y los métodos desarrollados por el equipo de Innovación de Tarlogic se pondrán a disposición de todos los usuarios para facilitar que se lleven a cabo nuevos trabajos que permitan seguir investigando Bluetooth, un estándar clave de nuestra era.

Esta investigación forma parte del esfuerzo continuado de Tarlogic por producir tecnología y divulgar conocimiento para contribuir a fortalecer la seguridad de los dispositivos que emplean millones de empresas y ciudadanos en su día a día.

Sobre Tarlogic

Tarlogic es una compañía de servicios de ciberseguridad con sedes en Santiago (Teo, A Coruña) y Madrid. Su plantilla está integrada por un centenar de profesionales, el 90% de ellos ingenieros y profesionales de alto nivel de especialización en campos como la ciberseguridad, la ciberinteligencia o la auditoría de servicios ofensivos y defensivos.

La compañía cuenta entre sus clientes con empresas del Ibex 35, así como firmas líderes en sus respectivos sectores.