Rechazo del emparejamiento Legacy

BR/EDR

BLE

En el ámbito de Bluetooth se emplean diversos métodos de emparejamiento. Uno de estos métodos se conoce como Legacy pairing diseñado para simplificar la conexión entre dispositivos con capacidades computacionales limitadas. Debido a esta limitación de capacidad de cómputo, la generación de claves para el emparejamiento Legacy pairing utiliza algoritmos obsoletos y poco seguros.

Durante la primera fase en un emparejamiento se realiza un intercambio de características Pairing Feature Exchange y estas determinan el tipo de método de generación de claves que puede ser long term key (LTK) o short term key (STK). Las claves STK son las claves correspondientes a emparejamientos Legacy parings y por tanto se deben evitar.

Se recomienda usar el emparejamiento en el modo de conexiones seguras LE Secure connections siempre que las capacidades del dispositivo lo permitan.

Descripción del proceso

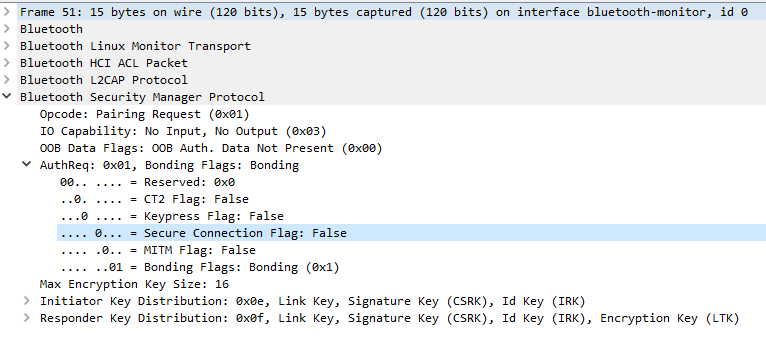

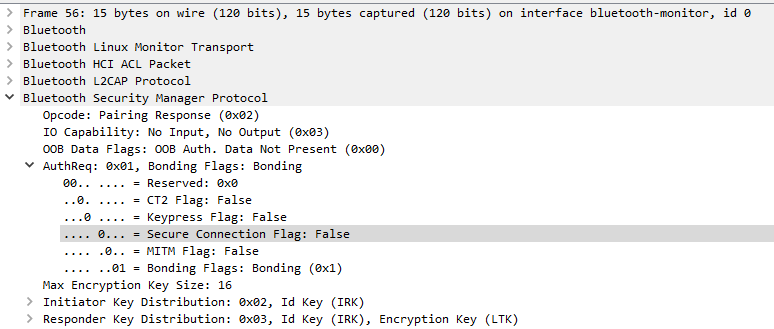

En un emparejamiento de Bluetooth, se distingue entre el dispositivo que inicia el Pairing Feature Exchange, denominado iniciador, y aquel que responde a estas solicitudes, conocido como respondedor. Durante este intercambio de características, uno de los campos se llama requisitos de autenticación (AuthReq), y dentro de este, encontramos el subcampo Secure Connections (SC) de 1 bit. Un valor de 0 indica que el dispositivo utilizará Legacy pairing, mientras que un valor de 1 habilitará el uso de LE Secure connection.

Es importante destacar que un dispositivo que admite la capacidad de LE Secure Connection puede, en teoría, admitir conexiones de tipo Legacy Pairing, pero esto no es recomendable según el tipo de dispositivo y su uso previsto y será evaluado por el auditor.

Para verificar que se cumple el control de seguridad, se deben considerar las siguientes casuísticas:

Para comprobar que se cumple el control se dan las siguientes casuísticas:

-

Campo SC 0 del iniciador debe producir una respuesta Pairing Failure del respondedor. Se considera satisfactorio el control para el respondedor.

-

Campo SC 0 del respondedor debe producir una respuesta Pairing Failure del iniciador. Se considera satisfactorio el control para el iniciador.

-

Campo SC 1 de ambos dispositivos y una solicitud Legacy pairing del iniciador debe recibir una respuesta Pairing Failure del respondedor. Se considera satisfactorio el control para el respondedor.

-

Campo SC 1 de ambos dispositivos y una solicitud Legacy pairing del respondedor debe recibir una respuesta Pairing Failure del iniciador. Se considera satisfactorio el control para el iniciador.

Caso de ejemplo

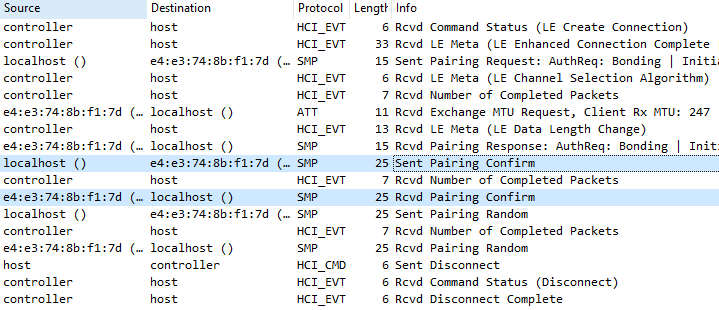

Abriendo wireshark con BTVS permite capturar los paquetes de emparejamiento entre el ordenador y otro dispositivo.

Durante el proceso de emparejamiento en Bluetooth entre dos dispositivos estos realizan un intercambio de capacidades, que se inician con el envío del comando Pairing Request y para indicar que la conexión sea LE Secure Connection o Legacy Pairing se indica mediante la bandera Secure Connection. En este caso está a 0 (False).

El dispositivo que responde a la solicitud de emparejamiento tiene dos opciones, desconectar porque no soporta la Legacy pairing o continuar con la conexión con el comando Pairing Response indicando su bandera Secure Connection soportada. En este caso a 0 (False).

Finalmente ambos dispositivos aceptan la conexión insegura.

El resultado del control será FAIL si el dispositivo devuelve flag Secure Connection en valor 0 (False) o si devuelve 1 (True) pero le podemos responder que usaremos el valor 0 (False) y acepta.

Referencias externas

- Bluetooth Core V5.3, Vol. 3, Part H, Section 2 Security Manager

- Bluetooth Core V5.3, Vol. 3, Part H, Section 2.1 Introduction

- Bluetooth Core V5.3, Vol. 3, Part H, Section 2.3.2 - IO capabilities

- Bluetooth Core V5.3, Vol. 3, Part H, Section 2.3. Pairing Methods

- Bluetooth Core V5.3, Vol. 3, Part H, Section 2.3.5.1 Selecting Key Generation Method

- Bluetooth Core V5.3, Vol. 3, Part H, Section 2.3.5.5 LE Legacy pairing phase 2

- Bluetooth Core V5.3, Vol. 3, Part H, Section 2.3.5.6 LE Secure Connections pairing phase 2

- Bluetooth Core V5.3, Vol. 3, Part C, Section 10.2.4 Secure Connections Only Mode