¿Qué son los «Watering Hole Attacks»?

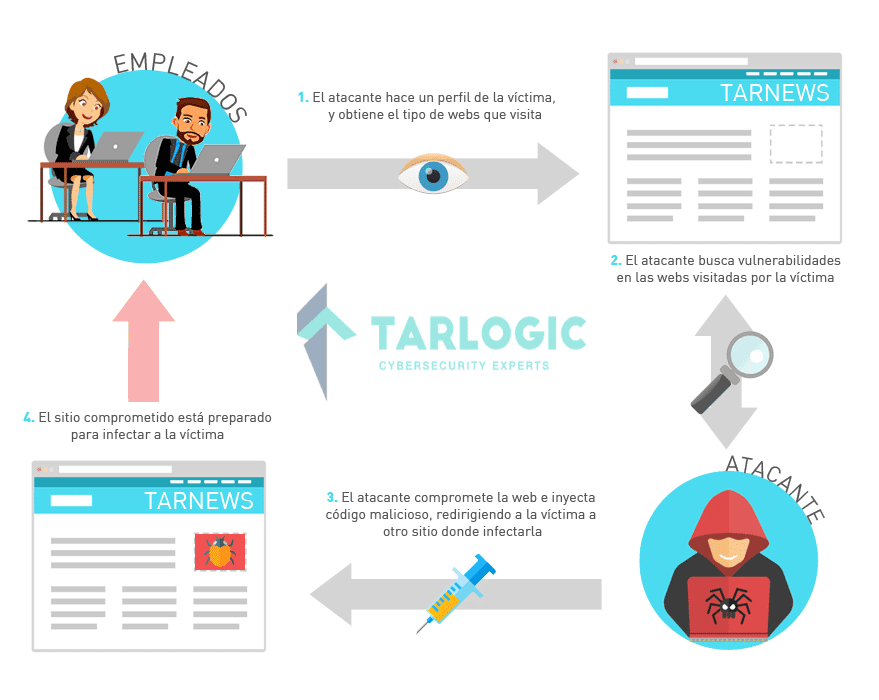

El término “watering hole attack” hace referencia a una táctica empleada durante la realización de campañas de ataques dirigidos donde la distribución del APT se realiza a través de una web de confianza que suele ser visitada por los empleados de la empresa o entidad objetivo. Supongamos el siguiente ejemplo:

Una empresa hidroeléctrica posee oficinas en una localidad europea que cuenta con varios periódicos regionales. Los empleados de dicho edificio de oficinas suelen visitar todos los días la edición digital de esos periódicos. Durante la etapa de recopilación de información este comportamiento es detectado por un grupo que tiene como objetivo robar información estratégica de la empresa.

Los atacantes analizan los periódicos en busca de vulnerabilidades y detectan que en uno de ellos es posible inyectar código malicioso en los anuncios de la web, mostrándose a todos los visitantes. Aprovechan esta vulnerabilidad para introducir un script que detecte la procedencia del visitante y si coincide con la IP del proxy de la empresa hidroeléctrica ejecute un exploit para su navegador.

En muchas ocasiones las medidas de seguridad adoptadas por las empresas –tanto a nivel de infraestructura como de entrenamiento de los empleados- dificultan poder realizar una intrusión en la misma a través de los paradigmas clásicos tales como la explotación de vulnerabilidades en elementos expuestos al exterior o el uso de campañas de spear phishing. En estos casos puede ser más sencillo y efectivo comprometer una web de un tercero que suela ser visitada por los empleados y utilizarla como vehículo para la distribución del APT.

En estos escenarios los agentes que pretenden introducir su APT en la empresa objetivo realizan un profundo estudio sobre las costumbres de los empleados, localizando websites claves por la afluencia y la confianza depositada. Una vez analizados las posibles web objetivo se procede a buscar vulnerabilidades cuya explotación permita introducir código malicioso que vaya ser ejecutado por los visitantes.

En estos escenarios los agentes que pretenden introducir su APT en la empresa objetivo realizan un profundo estudio sobre las costumbres de los empleados, localizando websites claves por la afluencia y la confianza depositada. Una vez analizados las posibles web objetivo se procede a buscar vulnerabilidades cuya explotación permita introducir código malicioso que vaya ser ejecutado por los visitantes.

Impacto de los Watering hole attacks

A través del código introducido en la web los atacantes pueden explotar vulnerabilidades en el lado del cliente que fuercen la instalación del malware de forma invisible o aprovechar la relación de confianza existente entre el empleado y la web para conducir la descarga del APT a través de ingeniería social.

Este enfoque de compromiso de un tercero de confianza que actúa de intermediario posee múltiples ventajas sobre un ataque directo contra las empresas. Los usuarios tienden a bajar sus defensas en las web que son visitadas frecuentemente, por lo que son más susceptibles de ser infectados. Un buen entrenamiento en los empleados en confluencia con un análisis automatizado del correo entrante puede hacer que una campaña de spear phishing clásica no sea fructífera. Sin embargo, si se utilizan webs externas que son visitadas con frecuencia, es sólo cuestión de tiempo conseguir introducir el malware dentro de la red corporativa.

Así mismo, por esta misma razón de la confianza, es mucho más difícil poder trazar el origen de la intrusión en caso de que se detecte la actividad anómala que pudiera generar el malware. Al ocultarse el ataque dentro del tráfico habitual es muy difícil discernir el origen real de la infección.

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com/es/

En TarlogicTeo y en TarlogicMadrid.