Interceptación de comunicaciones DSL – Introducción – Parte 1

Esta serie de artículos tiene como objetivo analizar estrategias de análisis e interceptación de comunicaciones, concretamente para routers ADSL, a través de dispositivos DSLAM, aunque es igualmente válido para cablemodems a través de CMTS.

Muchas de las comunicaciones a través de internet, ya sea a nivel particular pasan a través de dispositivos de comunicaciones proporcionados por un proveedor de ADSL o de cable y por ello, la seguridad de estos entornos es un aspecto prioritario.

Una de las últimas cosas con las que hemos estado investigando en Tarlogic ha sido analizar la seguridad de varios routers y de la infraestructura en la que un ISP se apoya para prestar servicios de ADSL (Asymmetric Digital Subscriber Line). Gracias a Ebay, es posible hacerse con un gran número de dispositivos de múltiples proveedores de servicio de todo el mundo.

Estos routers tienen cada vez mayor potencia de cálculo y más funcionalidades pero también están más restringidos al usuario por motivos que no vamos a analizar. Esto quiere decir que aunque estos dispositivos “inteligentes” permitan realizar un gran número de funciones, el usuario tiene cada vez menos control sobre qué hacen internamente, con quien se comunican y quién los ataca.

Cuando se planifica cómo se debe enfrentar uno a estos dispositivos para analizar su seguridad, sin entrar a realizar un análisis de firmware,que también es muy interesante, hay habitualmente dos enfoques:

– Análisis LAN: Identificación de servicios expuestos a la red de usuarios.

– Análisis WAN: Identificación de servicios expuestos a internet.

Sobre estos entornos se puede llegar a analizar en bastante detalle qué servicios y protocolos expone nuestro dispositivo a diferentes redes de comunicaciones. Seguramente de este modo se identifiquen vulnerabilidades en servicios web,… pero dista mucho de ser un enfoque completo.

¿Nunca os habéis preguntado qué son algunos puertos que nmap os reporta abiertos en el router y con los que no sois capaces de interactuar? ¿Y cómo se actualiza el router remotamente a través de internet con el último firmware del operador del ISP?

Un cablemodem o un router de ADSL moderno pueden incluir servicios de administración remota, que permiten al ISP administrar y gestionar, de forma bastante efectiva, el dispositivo. Estos servicios y mecanismos de comunicación no son detectables con un enfoque de análisis tradicional. El router también puede establecer conexión con servicios internos del ISP, intercambiando información de forma periódica, de forma totalmente oculta al usuario.

En el peor escenario, si alguien ha tomado el control de nuestro router, por ejemplo a través de una modificación del firmware, a través de una puerta trasera, o de vulnerabilidad, no existe con este enfoque ningún modo de identificar un comportamiento anómalo y se podría estar, sin saberlo, siendo afectado por un malware dirigido que intercepte y robe nuestras credenciales, o permita el acceso desde el exterior a nuestra red.

La razón por la que no es posible interceptar estas comunicaciones es porque el tráfico generado internamente por el dispositivo se envía a internet a través del cable telefónico y en este punto no podemos monitorizar, “directamente” las comunicaciones.

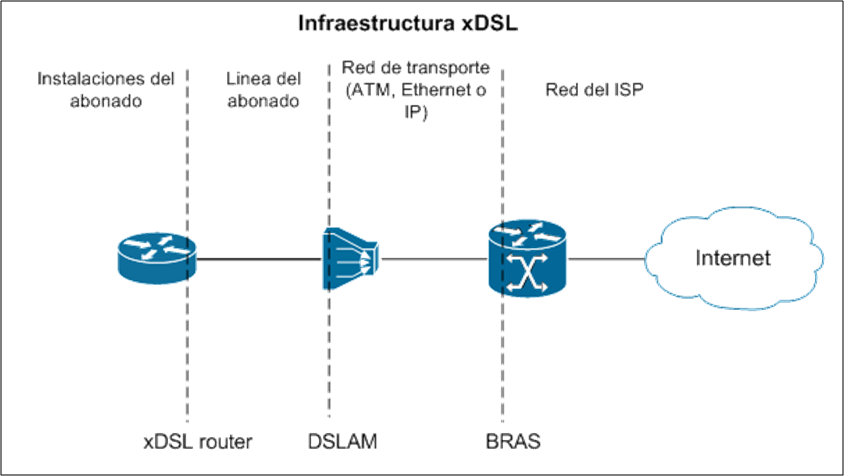

Imagen – Infraestructura xDSL

Como primer paso para montar el laboratorio necesitábamos adquirir un DSLAM (Digital Subscriber Line Access Multiplexer). Este dispositivo, pieza clave en cualquier infraestructura ADSL, no es más que un modem que transforma la naturaleza de la señal de forma que esta pueda ser transmitida desde los routers de los abonados hasta las instalaciones de su operador.

Como se puede ver en la siguiente imagen existen diferentes tipos de DSLAM (ATM, Ethernet o IP) en función de la tecnología que use en el interfaz de uplink, encargado de conectar al usuario con las instalaciones del proveedor. En nuestro caso elegimos un DSLAM IP con una capacidad máxima para 8 clientes.

Imagen – DSLAM IP

En uno de los extremos de este dispositivo tenemos interfaces rj21 con terminadores rj11, cable telefónico, y en el otro extremo una interfaz RJ45.

Gracias a este dispositivo, podemos simular ser el operador de comunicaciones e interceptar, de forma efectiva, cualquier conexión entrante y saliente que genere nuestro router.

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com/es/

En TarlogicTeo y en TarlogicMadrid.

Este artículo forma parte de una serie de articulos sobre Interceptación de comunicaciones ADSL

- Interceptación de comunicaciones DSL – Introducción – Parte 1

- Interceptación de comunicaciones DSL: Sincronización – Parte 2

- Interceptación de comunicaciones DSL Administración – parte 3

- Interceptación de comunicaciones DSL – TR069 – parte 4