Estado de salud como métrica del riesgo de los activos TI

Matemática sencilla para montones de vulnerabilidades complicadas. Cómo medir el riesgo de los activos TI de forma ágil para emprender acciones rápidas

Después de una campaña de revisiones de seguridad, los equipos que tienen responsabilidad sobre la seguridad de los activos TI auditados, normalmente se focalizan en la resolución de las vulnerabilidades de más alta gravedad, o que han sido utilizadas en conjunción con otras para lograr un compromiso en un pentest. Esto es debido a la normal optimización de los recursos, donde se invierte tiempo y dinero en la resolución o mitigación de aquellas vulnerabilidades que comportan una subida del nivel de riesgo de los activos TI, y cuya remediación implica una bajada del nivel de riesgo hasta ser aceptable.

Este enfoque es correcto y legítimo. No siempre es necesario solucionar todas las vulnerabilidades, o no es necesario solucionarlas todas de manera inmediata. Así, se pueden reservar recursos para mitigar otros riesgos o aprovechar las oportunidades que se presenten a la compañía.

Todavía, en la realidad de muchas organizaciones, con el paso del tiempo se acumulan vulnerabilidades no corregidas o mitigadas. Estas se identifican a través de diferentes fuentes de información, como pueden ser: revisiones de seguridad web, test de intrusión, technology watch, herramientas de escaneo de vulnerabilidades, auditorías de terceros por necesidades normativas, bug bounty, simuladores de ataque y muchas otras.

Estas actividades pueden tener perspectivas diferentes sobre el mismo activo, y en pocos casos pueden llegar a tener una visión holística del activo en su totalidad y así identificar las relaciones entres las diferentes vulnerabilidades y determinar exactamente el impacto que su conjunto tenga sobre el nivel de riesgo de los activos TI.

Por ejemplo, un escaneo de vulnerabilidades en la mayoría de los casos no llega a identificar vulnerabilidades en la lógica de negocio de las aplicaciones, o un pentest externo en caja negra, podría no llegar a identificar vulnerabilidades expuestas en la red interna, o una revisión de código no tendría en cuenta las vulnerabilidades del entorno de despliegue de la aplicación.

Está claro que se tiene que actuar de manera rápida sobre las vulnerabilidades con gravedad crítica o alta, o incluso sobre las de gravedad media, baja o informativa si se ha demostrado que pueden ser concatenadas para comprometer un sistema. No siempre se sabe con qué rapidez actuar sobre vulnerabilidades de gravedad no elevada, y que se hayan encontrado por diferentes fuentes, ya que no cuentan con un análisis contextual en su conjunto.

Esto hace que para determinar el nivel de riesgo de los activos TI sería siempre necesario hacer un análisis técnico en detalle de todas las vulnerabilidades en el inventario.

Seguramente esta es la mejor manera de determinar el impacto en el nivel de riesgo de los activos TI por parte del conjunto de las vulnerabilidades, aunque requiere un esfuerzo significativo por parte del equipo de seguridad, que podría quitar recursos a otras tareas importantes, y retrasar significativamente la toma de decisiones, debido al tiempo necesario para este tipo de análisis.

Desafortunadamente, lo que ocurre en la mayoría de los casos es que se acaban corrigiendo las vulnerabilidades de gravedad crítica y alta, y las de gravedad media, baja e informativa se van acumulando sin un plan de acción a corto plazo, o en el peor de los casos esto desemboca en un incidente de seguridad.

Para evitar que esto pase, y proporcionar a los responsables de seguridad de nuestros clientes una métrica cuantitativa que ayude a identificar aquellos activos que necesitan atención para mejorar su estado de seguridad, hemos definido el Estado de Salud de un activo. Es este un trabajo que complementa la valoración del riesgo dinámico que ha desarrollado el equipo de Ciberseguridad de Tarlogic Security.

El Estado de Salud es una métrica con valores entre 0 y 10, siendo 10 el estado mejor de salud en el caso de que no se hayan identificado vulnerabilidades, y 0 el peor estado, cuando se han identificado vulnerabilidades que, en caso de un ataque, se materializarían en un incidente de seguridad.

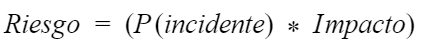

Esta métrica es proporcional al nivel de riesgo, donde por riesgo en este contexto se define la probabilidad de un incidente debido a la explotación de una vulnerabilidad multiplicado por el impacto generado sobre el negocio por este incidente:

La probabilidad en ciberseguridad es un concepto bastante volátil porque no se puede basar en datos históricos. Tendría que tener en cuenta una multitud de parámetros como la probabilidad de la amenaza, la concienciación de los usuarios, la madurez de la organización, la experiencia del soporte técnico y muchos otros que hacen complicado y inútil la creación de un modelo probabilístico detallado.

Con el estado de salud, se quiere compensar a esta complejidad a través de un modelo simple y ágil que haga dedicar más recursos a la acción y menos al análisis.

El cálculo de la métrica se basa en el supuesto de que la probabilidad de que una vulnerabilidad cause un incidente es proporcional a su gravedad. La gravedad la calculamos con el CVSS (o con cualquier otra metodología similar, como por ejemplo OWASP Risk Rating). Todavía esta es una aproximación y en ningún caso se tiene que confundir probabilidad y gravedad.

Por ejemplo, en el caso de un activo con una sola vulnerabilidad con CVSSv3.1 base score 6,3, la probabilidad que se materialice un incidente sería P(Incidente) = 6,3/10 = 0,63. Y la probabilidad de que no se materialice es P(No incidente) = 1 – 0,63 = 0,37.

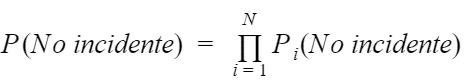

Así que se puede definir la probabilidad que no se materialice un incidente sobre un activo, que tiene un número N de vulnerabilidades, como el producto de las N probabilidades independientes de que un atacante no consiga explotar ninguna de estas N vulnerabilidades PN(No incidente).

Claramente, cuantas más vulnerabilidades N hayan, y cuanto más graves sean, tanto más pequeña será la probabilidad que no se produzca un incidente en caso de ataque.

Las probabilidades de explotación se consideran como independientes, debido a que se asume que es suficiente la explotación de una sola vulnerabilidad para causar un incidente. No se han utilizado probabilidades estocásticas porque se tendrían que definir secuencias de explotación de vulnerabilidades, lo cual requeriría un análisis de sus relaciones, y esto necesitaría recursos, que no la harían una buena solución para obtener de manera ágil y económica una métrica representativa.

Distorsión en el análisis del riesgo de los activos TI

Un problema de la fórmula definida en (2) es que la contribución a la probabilidad de vulnerabilidades de diferentes niveles (p.ej. críticas y bajas) es de la misma magnitud. Para corregir esta distorsión del modelo, se calculan las contribuciones de los diferentes niveles de gravedad separadamente. Esto garantiza que el uso de este modelo siga priorizando la resolución de vulnerabilidades críticas y altas.

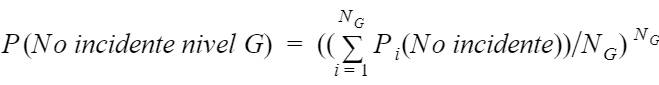

La contribución de cada nivel de gravedad G se calcula como una potencia del promedio:

Donde NG es el número de vulnerabilidades para un nivel de gravedad. El sumatorio se define sobre todas las probabilidades en el nivel de gravedad.

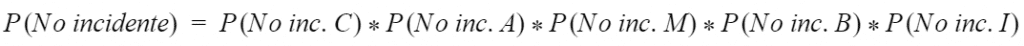

Así que, considerando los cincos niveles definidos por parte de CVSS, el cálculo de la salud del activo es el siguiente:

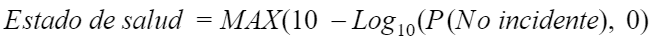

Este número puede ser muy pequeño dependiendo del número de vulnerabilidades. Así que para ser más usable como métrica, el estado de salud se define utilizando un logaritmo en base 10, de la siguiente manera:

La función de máximo (MAX) entre 0 y el resultado del logaritmo es necesaria para evitar números negativos, en el caso que un activo tenga un número elevado de vulnerabilidades críticas y altas, que sin duda requieren remediación. Se hace la diferencia entre 10 y el resultado del logaritmo simplemente para que el estado de salud mejor sea el valor más alto, diez, y el peor el más bajo, el cero.

Hemos definido los siguientes niveles del estado de salud:

10 – Excelente

9 – 9,9 – Bueno

6 – 8,9 – Necesita atención

2 – 5,9 – Necesita atención inmediata

0 – 1,9 – No confiable

La siguiente tabla muestra un ejemplo de cálculo del estado de salud para cinco activos TI con un diferente número de vulnerabilidades, con diferentes criticidades.

Esta tabla muestra cómo es evidente que sería necesario actuar sobre el Activo E, que tiene vulnerabilidades altas y críticas, pero muestra también de manera clara que el Activo A, que no cuenta con vulnerabilidades altas y críticas, también necesita atención inmediata para mejorar su estado.

El estado de salud es una métrica efectiva para ayudar a las organizaciones en la priorización de la mejora de la seguridad de sus activos TI, cambiando el foco de las acciones de mejora desde las vulnerabilidades a los activos TI.

Identificando los activos TI que necesitan atención se podrá analizar más en detalle su estado y definir si será suficiente remediar técnicamente las vulnerabilidades, o si será necesario un plan de acción para mejorar requisitos y políticas de seguridad que aplican al activo, para evitar seguir acumulando vulnerabilidades y reducir el riesgo de los activos TI.

Una posible extensión del estado de salud es normalizar la métrica al impacto sobre el negocio de la organización, causado por un incidente sobre el activo (criticidad del activo TI). Este tema será tratado en el siguiente artículo sobre el estado de salud.

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com/es/

En TarlogicTeo y en TarlogicMadrid.